Duy Linh

Writer

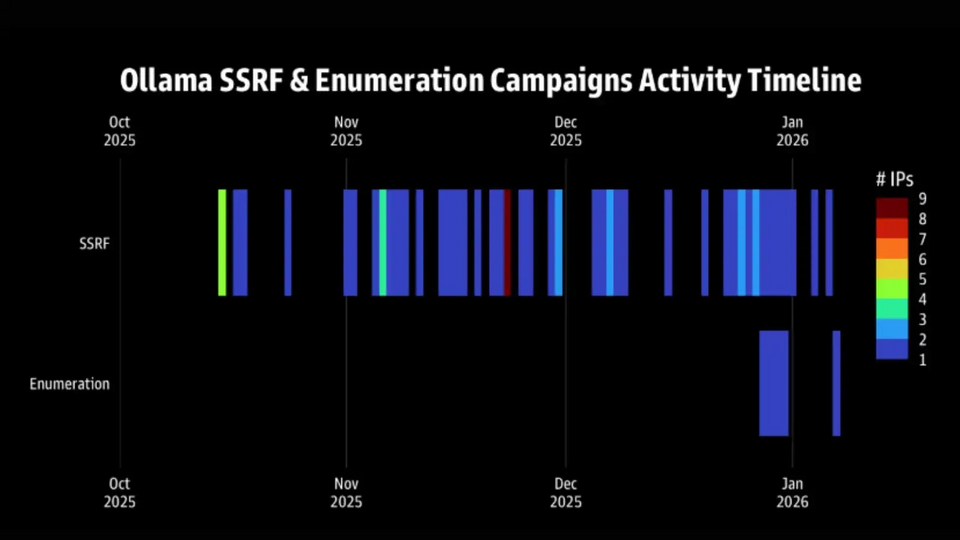

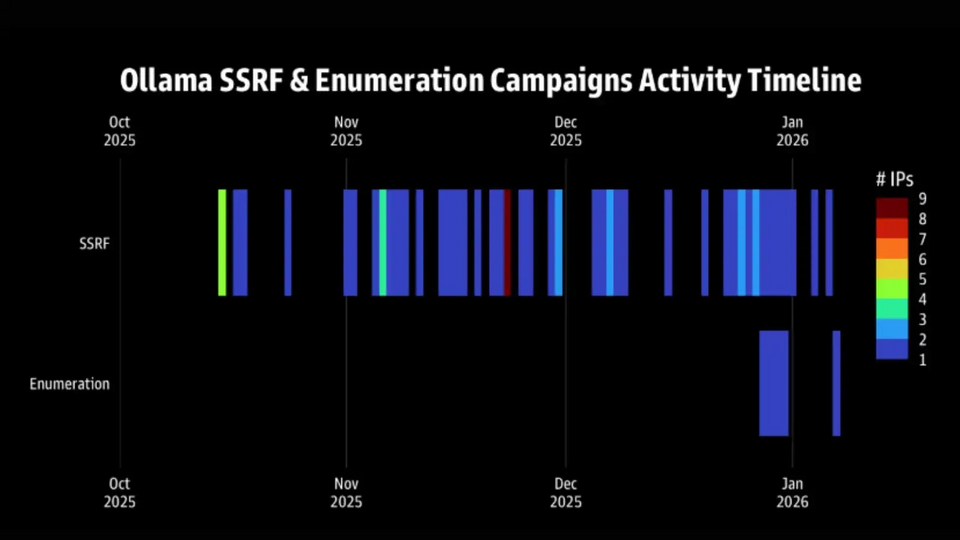

Các nhà nghiên cứu an ninh mạng đã phát hiện một chiến dịch do thám quy mô lớn nhắm vào cơ sở hạ tầng trí tuệ nhân tạo, với hơn 91.000 phiên tấn công được ghi nhận trong giai đoạn từ tháng 10/2025 đến tháng 1/2026. Hoạt động này cho thấy các tác nhân đe dọa đang lập bản đồ có hệ thống các điểm yếu trong quá trình triển khai AI, đặc biệt là các hệ thống mô hình ngôn ngữ lớn (LLM).

Tin tặc chủ động nhắm mục tiêu vào các hệ thống triển khai trí tuệ nhân tạo.

Hệ thống bẫy Ollama do GreyNoise vận hành đã ghi nhận hai chiến dịch tấn công riêng biệt, làm lộ rõ những lỗ hổng bảo mật nghiêm trọng trong các triển khai LLM. Các phát hiện này phù hợp và củng cố nghiên cứu trước đó của Defused, đồng thời thúc đẩy GreyNoise phát hành Báo cáo Tình hình Điều hành cho khách hàng doanh nghiệp.

Chiến dịch này đạt đỉnh vào dịp Giáng sinh năm 2025, với 1.688 lượt truy cập chỉ trong 48 giờ. Phân tích kỹ thuật cho thấy 99% lưu lượng tấn công sử dụng cùng một chữ ký JA4H (po11nn060000…), phản ánh sự thống nhất cao về công cụ tự động hóa, nhiều khả năng liên quan đến Nuclei của ProjectDiscovery.

Mặc dù lưu lượng xuất phát từ 62 địa chỉ IP trên 27 quốc gia, dấu vết hạ tầng cho thấy đây là các máy chủ VPS được điều phối tập trung, không phải hoạt động của một mạng botnet phân tán. Từ ngày 28/12/2025, chỉ hai địa chỉ IP đã tiến hành thăm dò có hệ thống hơn 73 điểm cuối LLM, tạo ra 80.469 phiên truy cập trong vòng 11 ngày. Đáng chú ý, hoạt động trinh sát này tập trung vào các máy chủ proxy cấu hình sai, có nguy cơ làm lộ quyền truy cập API thương mại.

Những truy vấn này được dùng để kiểm thử phản hồi của các dòng mô hình chính, bao gồm OpenAI GPT-4o, Anthropic Claude, Meta Llama 3.x, DeepSeek-R1, Google Gemini, Mistral, Alibaba Qwen và xAI Grok. Hai địa chỉ IP đóng vai trò trung tâm trong chiến dịch là 45.88.186.70 (AS210558) với 49.955 phiên và 204.76.203.125 (AS51396) với 30.514 phiên. Cả hai đều có lịch sử khai thác nhiều lỗ hổng CVE, đáng chú ý là CVE-2025-55182 và CVE-2023-1389, với tổng số quan sát vượt quá 4 triệu lượt truy cập từ các cảm biến an ninh.

Trước mức độ tinh vi của hoạt động trinh sát này, các chuyên gia khuyến nghị tổ chức cần siết chặt chức năng lấy mô hình, triển khai phát hiện hành vi liệt kê bất thường, chặn các tên miền OAST, đồng thời giám sát dấu vân tay JA4 để phát hiện sớm và ngăn chặn các chiến dịch do thám nhắm vào hạ tầng AI. (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/hackers-actively-target-ai-deployments-as-91000-attack-sessions/

Tin tặc chủ động nhắm mục tiêu vào các hệ thống triển khai trí tuệ nhân tạo.

Hệ thống bẫy Ollama do GreyNoise vận hành đã ghi nhận hai chiến dịch tấn công riêng biệt, làm lộ rõ những lỗ hổng bảo mật nghiêm trọng trong các triển khai LLM. Các phát hiện này phù hợp và củng cố nghiên cứu trước đó của Defused, đồng thời thúc đẩy GreyNoise phát hành Báo cáo Tình hình Điều hành cho khách hàng doanh nghiệp.

Chiến dịch SSRF nhắm mục tiêu vào cơ sở hạ tầng AI

Chiến dịch đầu tiên khai thác lỗ hổng giả mạo yêu cầu phía máy chủ (SSRF), buộc các máy chủ AI thực hiện kết nối đi ra ngoài tới hạ tầng do kẻ tấn công kiểm soát. Đối tượng bị nhắm đến bao gồm chức năng lấy mô hình của Ollama, nơi kẻ tấn công chèn các URL đăng ký độc hại, đồng thời thao túng tích hợp webhook SMS của Twilio thông qua tham số MediaUrl.Chiến dịch này đạt đỉnh vào dịp Giáng sinh năm 2025, với 1.688 lượt truy cập chỉ trong 48 giờ. Phân tích kỹ thuật cho thấy 99% lưu lượng tấn công sử dụng cùng một chữ ký JA4H (po11nn060000…), phản ánh sự thống nhất cao về công cụ tự động hóa, nhiều khả năng liên quan đến Nuclei của ProjectDiscovery.

Mặc dù lưu lượng xuất phát từ 62 địa chỉ IP trên 27 quốc gia, dấu vết hạ tầng cho thấy đây là các máy chủ VPS được điều phối tập trung, không phải hoạt động của một mạng botnet phân tán. Từ ngày 28/12/2025, chỉ hai địa chỉ IP đã tiến hành thăm dò có hệ thống hơn 73 điểm cuối LLM, tạo ra 80.469 phiên truy cập trong vòng 11 ngày. Đáng chú ý, hoạt động trinh sát này tập trung vào các máy chủ proxy cấu hình sai, có nguy cơ làm lộ quyền truy cập API thương mại.

Khai thác dữ liệu kiểm thử mô hình và khuyến nghị phòng thủ

Trong quá trình trinh sát, kẻ tấn công sử dụng các lời nhắc tưởng như vô hại nhằm tránh kích hoạt cảnh báo bảo mật. Các truy vấn được ghi nhận nhiều nhất bao gồm “CHÀO” (32.716 lần), “Hoa Kỳ có bao nhiêu tiểu bang?” (27.778 lần), các câu hỏi kết hợp thông tin thời gian và nhận dạng mô hình (17.979 lần), chuỗi rỗng (8.073 lần) và câu hỏi đếm ký tự trong từ “strawberry” (2.024 lần).Những truy vấn này được dùng để kiểm thử phản hồi của các dòng mô hình chính, bao gồm OpenAI GPT-4o, Anthropic Claude, Meta Llama 3.x, DeepSeek-R1, Google Gemini, Mistral, Alibaba Qwen và xAI Grok. Hai địa chỉ IP đóng vai trò trung tâm trong chiến dịch là 45.88.186.70 (AS210558) với 49.955 phiên và 204.76.203.125 (AS51396) với 30.514 phiên. Cả hai đều có lịch sử khai thác nhiều lỗ hổng CVE, đáng chú ý là CVE-2025-55182 và CVE-2023-1389, với tổng số quan sát vượt quá 4 triệu lượt truy cập từ các cảm biến an ninh.

Trước mức độ tinh vi của hoạt động trinh sát này, các chuyên gia khuyến nghị tổ chức cần siết chặt chức năng lấy mô hình, triển khai phát hiện hành vi liệt kê bất thường, chặn các tên miền OAST, đồng thời giám sát dấu vân tay JA4 để phát hiện sớm và ngăn chặn các chiến dịch do thám nhắm vào hạ tầng AI. (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/hackers-actively-target-ai-deployments-as-91000-attack-sessions/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview