Duy Linh

Writer

Niềm tin của người dùng Ấn Độ đối với các dịch vụ chính phủ đang bị ảnh hưởng nghiêm trọng bởi một chiến dịch phần mềm độc hại Android tinh vi, giả mạo thông báo phạt của Văn phòng Giao thông Khu vực (RTO). Đây là một bước tiến rõ rệt so với các biến thể phần mềm độc hại theo chủ đề RTO trước đây, với kiến trúc mô-đun ba giai đoạn, kỹ thuật chống phân tích nâng cao và hệ thống hạ tầng phía sau được tổ chức chặt chẽ để thu thập dữ liệu và điều khiển từ xa.

Tin tặc sử dụng cảnh báo phiếu phạt RTO giả mạo để phát tán phần mềm độc hại Android.

Phần mềm độc hại này chủ yếu lây lan thông qua các chiến dịch lừa đảo trên mạng xã hội, đặc biệt là WhatsApp. Kẻ tấn công gửi các tin nhắn giả mạo thông báo vi phạm giao thông, tạo cảm giác khẩn cấp bằng cách yêu cầu người nhận phải xử lý ngay các khoản phạt đang tồn đọng. Khi nạn nhân nhấp vào liên kết, họ sẽ bị dẫn đến việc tải xuống các tệp APK độc hại từ nguồn bên ngoài, qua đó vượt qua các lớp bảo vệ của Google Play Store.

Các nhà nghiên cứu tại Seqrite Labs là đơn vị đã phát hiện và phân tích chiến dịch này. Theo họ, các ứng dụng độc hại được phát tán ngoài cửa hàng chính thức, chủ yếu thông qua WhatsApp và một số nền tảng nhắn tin khác, nhắm trực tiếp vào người dùng di động phổ thông.

Giai đoạn thứ hai tập trung vào việc duy trì sự hiện diện lâu dài trên thiết bị. Phần mềm độc hại đăng ký nhiều bộ thu phát sóng hệ thống, ẩn biểu tượng ứng dụng và duy trì tiến trình nền liên tục. Đồng thời, nó thiết lập kết nối với hạ tầng Google Firebase để lưu trữ dữ liệu nạn nhân, nhận cấu hình từ xa và phục vụ liên lạc điều khiển. Ở giai đoạn này, phần mềm độc hại cũng vận hành cơ chế khai thác tiền điện tử riêng, vừa đóng vai trò kiểm soát, vừa tạo nguồn thu cho kẻ tấn công.

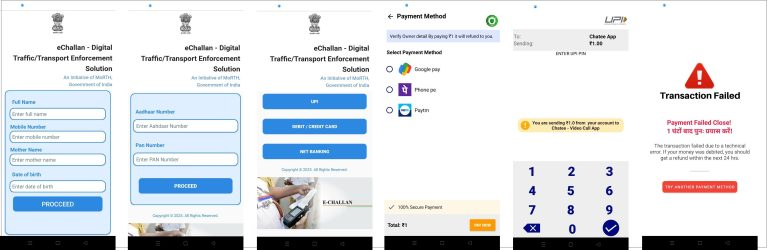

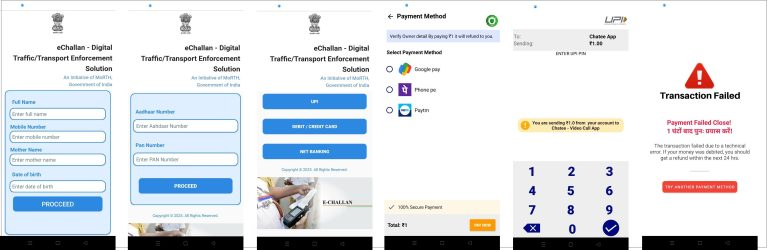

Giai đoạn cuối cùng là thành phần nguy hiểm nhất. Phần mềm độc hại hiển thị giao diện giả mạo, sao chép gần như hoàn toàn các cổng thông tin chính phủ với thương hiệu RTO nhằm đánh lừa người dùng. Nạn nhân được yêu cầu xác minh danh tính hoặc xử lý các khoản phạt còn tồn tại, và để tiếp tục, họ phải cấp các quyền có mức độ rủi ro cao như truy cập SMS, nhật ký cuộc gọi, thông báo, và bộ nhớ thiết bị.

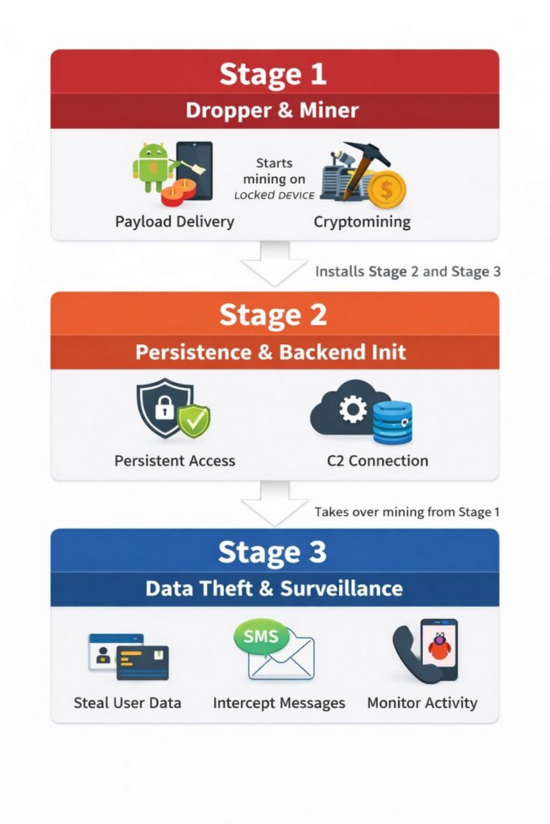

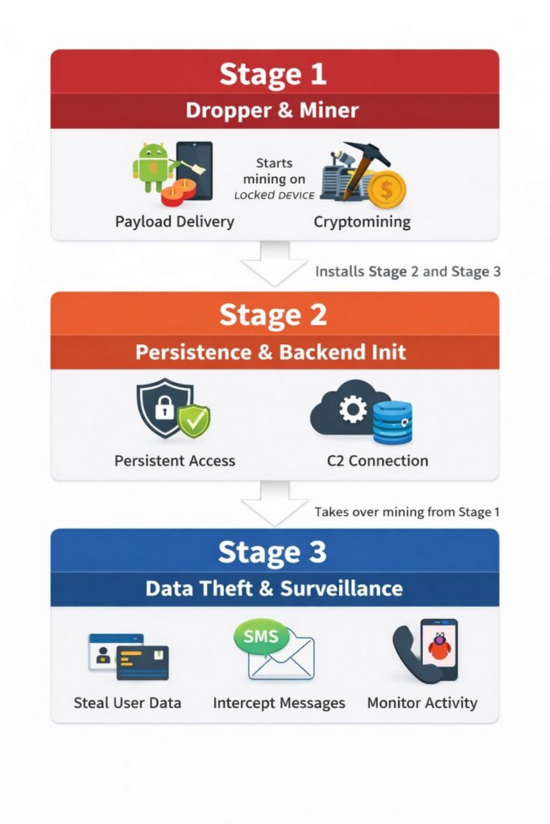

Chuỗi lây nhiễm nhiều giai đoạn (Nguồn: Seqrite labs).

Các nhà nghiên cứu của Seqrite đã truy cập được vào hệ thống hạ tầng phía sau, qua đó hé lộ quy mô và mức độ tinh vi của chiến dịch. Hệ thống máy chủ này lưu trữ các dữ liệu cực kỳ nhạy cảm như họ tên đầy đủ, số điện thoại, số Aadhaar, số PAN, mã PIN UPI, thông tin thẻ tín dụng và thông tin đăng nhập ngân hàng trực tuyến.

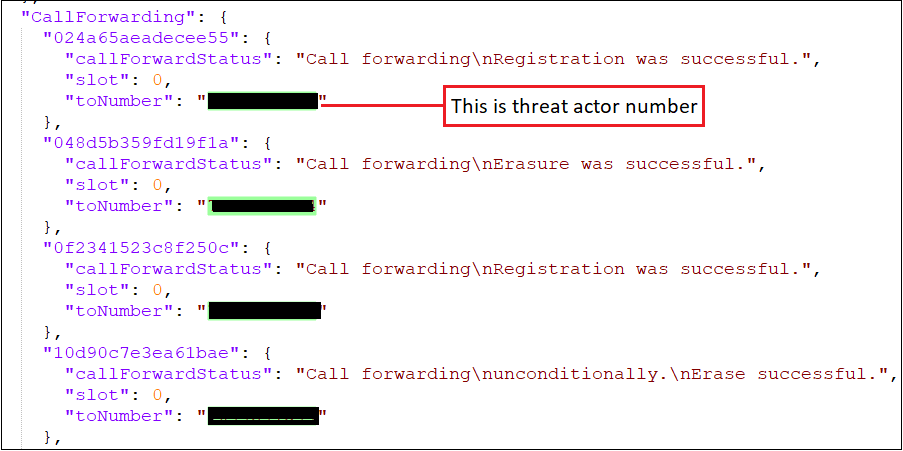

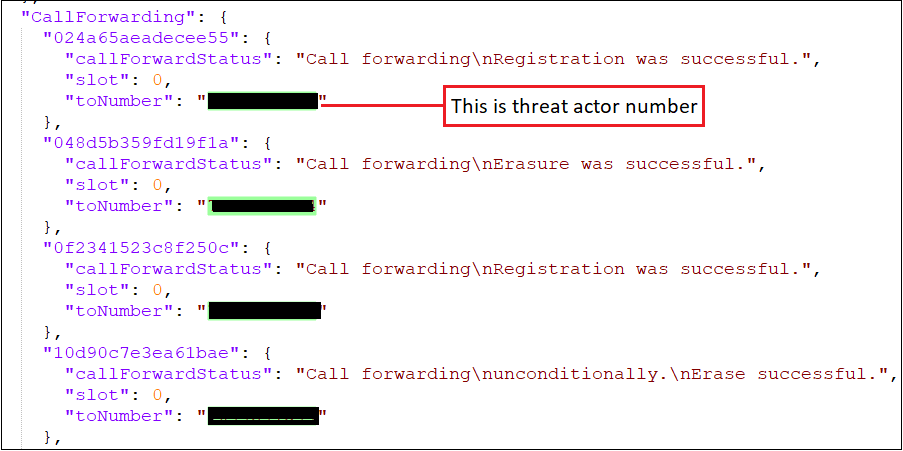

Không chỉ đóng vai trò kho dữ liệu, hạ tầng phía sau còn hoạt động như một hệ thống chỉ huy và kiểm soát (C2) hoàn chỉnh. Nó cho phép cấu hình từ xa các số điện thoại chuyển tiếp SMS, theo dõi hoạt động thiết bị, giám sát tập trung các thiết bị bị nhiễm và điều khiển hành vi phần mềm độc hại theo thời gian thực. Nhờ đó, nhóm tấn công có thể quản lý dữ liệu đánh cắp, đánh giá hiệu quả chiến dịch và tối ưu hóa hoạt động khai thác.

Phần mềm độc hại yêu cầu thông tin nhạy cảm 1 (Nguồn: Seqrite labs).

Trạng thái chuyển tiếp cuộc gọi (Nguồn: Seqrite labs).

Theo dữ liệu thu thập được, khoảng 7.400 thiết bị đã bị nhiễm. Dù không phải tất cả nạn nhân đều cấp đầy đủ quyền truy cập, nhưng vẫn có một số lượng lớn người dùng cho phép truy cập SMS và cung cấp thông tin cá nhân, tài chính nhạy cảm. Điều này dẫn đến các vụ gian lận tài chính và đánh cắp danh tính trên quy mô lớn.

So với các biến thể phần mềm độc hại RTO trước đây, chiến dịch lần này cho thấy nhiều cải tiến đáng kể, bao gồm kiến trúc mô-đun ba giai đoạn thay cho APK một giai đoạn, cấu hình động từ xa thay cho logic mã hóa cứng, kỹ thuật chống phân tích mở rộng, bộ công cụ giám sát toàn diện và khả năng kiếm tiền kép thông qua gian lận và khai thác dữ liệu.

Phần mềm độc hại này tạo điều kiện cho nhiều kịch bản rủi ro cao như chặn OTP theo thời gian thực để gian lận tài chính, chiếm đoạt tài khoản ngân hàng, hỗ trợ đổi SIM trái phép, gian lận vay và tín dụng bằng giấy tờ tùy thân bị đánh cắp, cũng như chiếm quyền kiểm soát tài khoản WhatsApp hoặc mạng xã hội.

Người dùng được khuyến cáo tuyệt đối không cài đặt ứng dụng từ các nguồn không chính thức, luôn xác minh thông báo của chính phủ qua các kênh chính thống và xem xét kỹ các yêu cầu cấp quyền trước khi cho phép truy cập vào những chức năng nhạy cảm. Việc sử dụng các giải pháp bảo mật di động đáng tin cậy như Quick Heal Mobile Security for Android có thể giúp phát hiện mối đe dọa này, vốn được nhận diện là các biến thể Android.Dropper.A.

Chiến dịch này cho thấy sự tồn tại của một nhóm tội phạm mạng có tổ chức cao, theo đuổi chiến lược khai thác lâu dài, kết hợp kỹ thuật xã hội, hạ tầng đám mây và giám sát tài chính theo thời gian thực để nhắm mục tiêu vào người dùng di động tại Ấn Độ.

Tin tặc sử dụng cảnh báo phiếu phạt RTO giả mạo để phát tán phần mềm độc hại Android.

Phần mềm độc hại này chủ yếu lây lan thông qua các chiến dịch lừa đảo trên mạng xã hội, đặc biệt là WhatsApp. Kẻ tấn công gửi các tin nhắn giả mạo thông báo vi phạm giao thông, tạo cảm giác khẩn cấp bằng cách yêu cầu người nhận phải xử lý ngay các khoản phạt đang tồn đọng. Khi nạn nhân nhấp vào liên kết, họ sẽ bị dẫn đến việc tải xuống các tệp APK độc hại từ nguồn bên ngoài, qua đó vượt qua các lớp bảo vệ của Google Play Store.

Các nhà nghiên cứu tại Seqrite Labs là đơn vị đã phát hiện và phân tích chiến dịch này. Theo họ, các ứng dụng độc hại được phát tán ngoài cửa hàng chính thức, chủ yếu thông qua WhatsApp và một số nền tảng nhắn tin khác, nhắm trực tiếp vào người dùng di động phổ thông.

Quy trình nhiễm ba giai đoạn với kiến trúc mô-đun phức tạp

Giai đoạn đầu tiên đóng vai trò là dropper. Ứng dụng ban đầu giải mã và cài đặt các thành phần độc hại tiếp theo, đồng thời kích hoạt một mô-đun khai thác tiền điện tử. Hoạt động khai thác chỉ diễn ra khi màn hình thiết bị bị khóa, nhằm giảm khả năng bị người dùng phát hiện. Khi giai đoạn thứ hai được cài đặt thành công, mô-đun khai thác này sẽ tự động dừng và chuyển quyền kiểm soát cho thành phần kế tiếp.Giai đoạn thứ hai tập trung vào việc duy trì sự hiện diện lâu dài trên thiết bị. Phần mềm độc hại đăng ký nhiều bộ thu phát sóng hệ thống, ẩn biểu tượng ứng dụng và duy trì tiến trình nền liên tục. Đồng thời, nó thiết lập kết nối với hạ tầng Google Firebase để lưu trữ dữ liệu nạn nhân, nhận cấu hình từ xa và phục vụ liên lạc điều khiển. Ở giai đoạn này, phần mềm độc hại cũng vận hành cơ chế khai thác tiền điện tử riêng, vừa đóng vai trò kiểm soát, vừa tạo nguồn thu cho kẻ tấn công.

Giai đoạn cuối cùng là thành phần nguy hiểm nhất. Phần mềm độc hại hiển thị giao diện giả mạo, sao chép gần như hoàn toàn các cổng thông tin chính phủ với thương hiệu RTO nhằm đánh lừa người dùng. Nạn nhân được yêu cầu xác minh danh tính hoặc xử lý các khoản phạt còn tồn tại, và để tiếp tục, họ phải cấp các quyền có mức độ rủi ro cao như truy cập SMS, nhật ký cuộc gọi, thông báo, và bộ nhớ thiết bị.

Chuỗi lây nhiễm nhiều giai đoạn (Nguồn: Seqrite labs).

Thu thập dữ liệu, điều khiển từ xa và tác động trên diện rộng

Sau khi được cấp quyền, phần mềm độc hại bắt đầu thu thập hàng loạt dữ liệu nhạy cảm, bao gồm thông tin định danh cá nhân, tin nhắn ngân hàng, mã OTP, cảnh báo giao dịch và siêu dữ liệu thiết bị. Toàn bộ dữ liệu được gửi về máy chủ của kẻ tấn công dưới dạng JSON có cấu trúc.Các nhà nghiên cứu của Seqrite đã truy cập được vào hệ thống hạ tầng phía sau, qua đó hé lộ quy mô và mức độ tinh vi của chiến dịch. Hệ thống máy chủ này lưu trữ các dữ liệu cực kỳ nhạy cảm như họ tên đầy đủ, số điện thoại, số Aadhaar, số PAN, mã PIN UPI, thông tin thẻ tín dụng và thông tin đăng nhập ngân hàng trực tuyến.

Không chỉ đóng vai trò kho dữ liệu, hạ tầng phía sau còn hoạt động như một hệ thống chỉ huy và kiểm soát (C2) hoàn chỉnh. Nó cho phép cấu hình từ xa các số điện thoại chuyển tiếp SMS, theo dõi hoạt động thiết bị, giám sát tập trung các thiết bị bị nhiễm và điều khiển hành vi phần mềm độc hại theo thời gian thực. Nhờ đó, nhóm tấn công có thể quản lý dữ liệu đánh cắp, đánh giá hiệu quả chiến dịch và tối ưu hóa hoạt động khai thác.

Phần mềm độc hại yêu cầu thông tin nhạy cảm 1 (Nguồn: Seqrite labs).

Trạng thái chuyển tiếp cuộc gọi (Nguồn: Seqrite labs).

Theo dữ liệu thu thập được, khoảng 7.400 thiết bị đã bị nhiễm. Dù không phải tất cả nạn nhân đều cấp đầy đủ quyền truy cập, nhưng vẫn có một số lượng lớn người dùng cho phép truy cập SMS và cung cấp thông tin cá nhân, tài chính nhạy cảm. Điều này dẫn đến các vụ gian lận tài chính và đánh cắp danh tính trên quy mô lớn.

So với các biến thể phần mềm độc hại RTO trước đây, chiến dịch lần này cho thấy nhiều cải tiến đáng kể, bao gồm kiến trúc mô-đun ba giai đoạn thay cho APK một giai đoạn, cấu hình động từ xa thay cho logic mã hóa cứng, kỹ thuật chống phân tích mở rộng, bộ công cụ giám sát toàn diện và khả năng kiếm tiền kép thông qua gian lận và khai thác dữ liệu.

Phần mềm độc hại này tạo điều kiện cho nhiều kịch bản rủi ro cao như chặn OTP theo thời gian thực để gian lận tài chính, chiếm đoạt tài khoản ngân hàng, hỗ trợ đổi SIM trái phép, gian lận vay và tín dụng bằng giấy tờ tùy thân bị đánh cắp, cũng như chiếm quyền kiểm soát tài khoản WhatsApp hoặc mạng xã hội.

Người dùng được khuyến cáo tuyệt đối không cài đặt ứng dụng từ các nguồn không chính thức, luôn xác minh thông báo của chính phủ qua các kênh chính thống và xem xét kỹ các yêu cầu cấp quyền trước khi cho phép truy cập vào những chức năng nhạy cảm. Việc sử dụng các giải pháp bảo mật di động đáng tin cậy như Quick Heal Mobile Security for Android có thể giúp phát hiện mối đe dọa này, vốn được nhận diện là các biến thể Android.Dropper.A.

Chiến dịch này cho thấy sự tồn tại của một nhóm tội phạm mạng có tổ chức cao, theo đuổi chiến lược khai thác lâu dài, kết hợp kỹ thuật xã hội, hạ tầng đám mây và giám sát tài chính theo thời gian thực để nhắm mục tiêu vào người dùng di động tại Ấn Độ.

Đọc chi tiết tại đây: gbhackers

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview