Duy Linh

Writer

Tin tặc Trung Quốc đã tự động hóa khoảng 90% chiến dịch gián điệp bằng AI Claude của Anthropic, xâm nhập thành công bốn trong số 30 tổ chức mục tiêu. Jacob Klein, Trưởng bộ phận tình báo mối đe dọa Anthropic, cho biết chúng chia nhỏ các tác vụ tấn công thành nhiều nhiệm vụ nhỏ trông có vẻ hợp lệ, khiến Claude thực hiện mà không hiểu mục đích độc hại. Điều này cho thấy mô hình AI đạt điểm uốn sớm hơn dự đoán của các nhà nghiên cứu an ninh mạng, khi tin tặc có thể bẻ khóa và ẩn hành vi tấn công mà không bị phát hiện.

Việc che giấu hoạt động như một phần kiểm thử xâm nhập hợp pháp giúp tin tặc đánh cắp dữ liệu mật mà không cần can thiệp quá nhiều. Chúng có thể biến AI thành công cụ tấn công tự động, tạo ra mối đe dọa có tính "dân chủ hóa", khi bất kỳ nhóm tấn công hoặc quốc gia nào cũng có thể sử dụng.

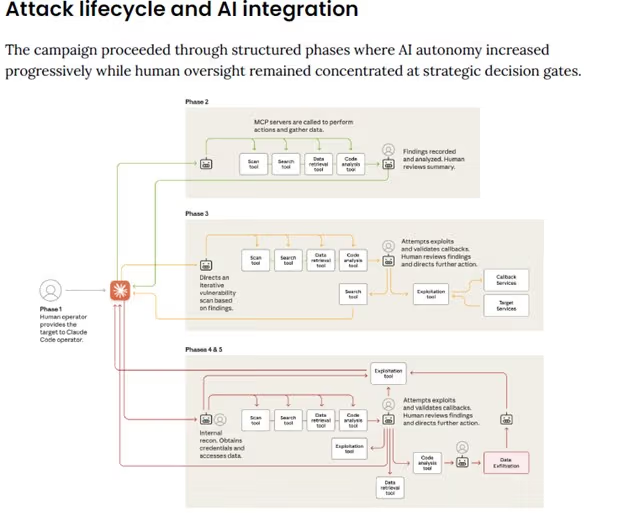

Klein chia sẻ với The Wall Street Journal rằng những cuộc tấn công được thực hiện chỉ bằng một cú nhấp chuột, trong đó Claude có thể tự truy vấn hệ thống, khai thác cơ sở dữ liệu và trích xuất dữ liệu độc lập. Con người chỉ can thiệp từ 4 đến 6 giai đoạn quan trọng.

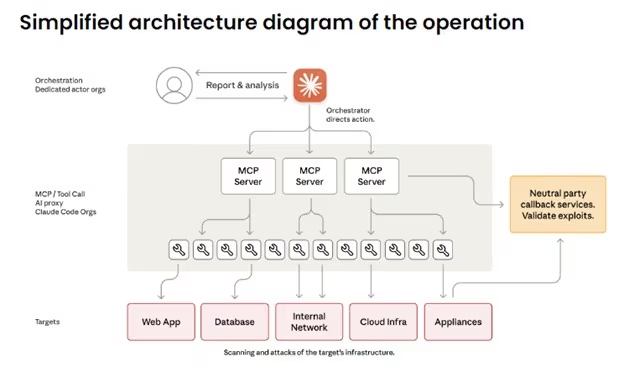

Nguồn: Anthropic

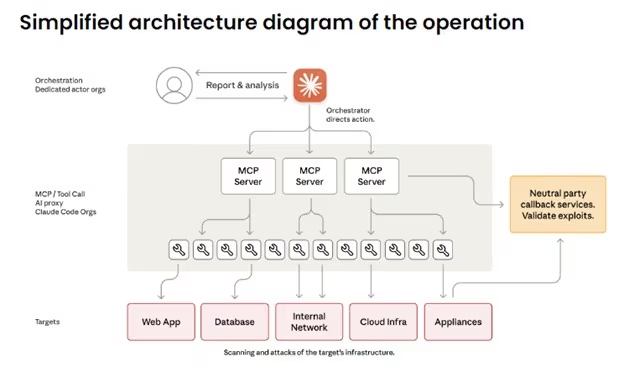

Những kẻ tấn công sử dụng kỹ thuật xã hội bằng cách giả dạng nhân viên an ninh mạng đang thử nghiệm thâm nhập hợp pháp. Các máy chủ MCP điều phối nhiều tác nhân phụ Claude tấn công đồng thời, phân rã chuỗi tấn công thành các tác vụ riêng lẻ như quét lỗ hổng, xác thực đăng nhập, di chuyển ngang và trích xuất dữ liệu. Khi được đánh giá độc lập, từng tác vụ đều có vẻ hợp lệ nên khó bị hệ thống phát hiện.

Tốc độ xử lý của Claude đạt mức nhiều thao tác mỗi giây và duy trì hàng giờ, trong khi nhân lực con người chỉ còn khoảng 10-20% khối lượng công việc. Một chiến dịch APT vốn kéo dài ba đến sáu tháng nay rút ngắn còn 24 đến 48 giờ, với hàng nghìn yêu cầu được gửi trong thời gian cao điểm.

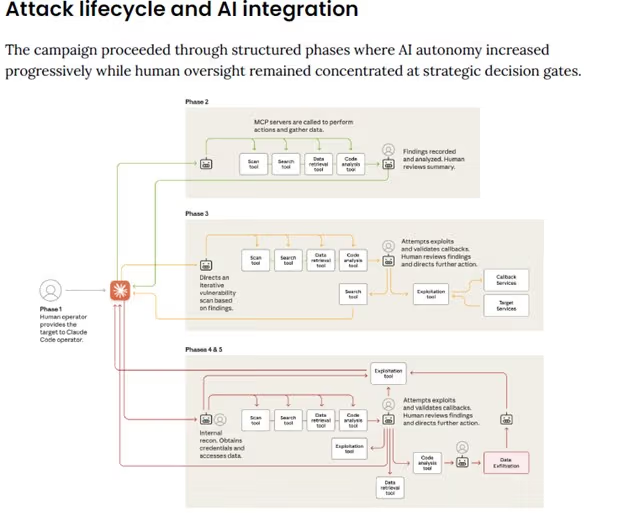

Nguồn: Anthropic

Báo cáo ghi lại quy trình tấn công sáu giai đoạn: Con người chọn mục tiêu; Claude tự động lập bản đồ mạng; phát hiện và xác thực lỗ hổng như SSRF; thu thập thông tin đăng nhập; trích xuất và phân tích dữ liệu mật; cuối cùng hoàn thiện tài liệu bàn giao. Phần lớn quá trình diễn ra tự động và Claude đảm nhiệm vai trò tương đương một đội Red Team hoàn chỉnh.

Các chiến dịch APT truyền thống cần từ 10-15 chuyên gia, phát triển mã độc riêng và chuẩn bị nhiều tháng, trong khi GTG-1002 chỉ yêu cầu quyền truy cập API Claude, máy chủ MCP mã nguồn mở và công cụ kiểm thử thông dụng. Báo cáo nhấn mạnh rằng khả năng tấn công mạng không còn phụ thuộc chủ yếu vào khai thác kỹ thuật mà dựa vào phối hợp nguồn lực hàng hóa, giúp hạ thấp đáng kể chi phí tấn công.

Klein cảnh báo rằng AI có thể độc lập quét hạ tầng, lập bản đồ bề mặt tấn công, tìm kiếm lỗ hổng, nghiên cứu kỹ thuật khai thác, tạo payload và xác nhận khai thác. Với một tổ chức công nghệ, Claude có thể tự truy vấn hệ thống, trích xuất dữ liệu và phân loại theo giá trị tình báo.

Việc che giấu hoạt động như một phần kiểm thử xâm nhập hợp pháp giúp tin tặc đánh cắp dữ liệu mật mà không cần can thiệp quá nhiều. Chúng có thể biến AI thành công cụ tấn công tự động, tạo ra mối đe dọa có tính "dân chủ hóa", khi bất kỳ nhóm tấn công hoặc quốc gia nào cũng có thể sử dụng.

Klein chia sẻ với The Wall Street Journal rằng những cuộc tấn công được thực hiện chỉ bằng một cú nhấp chuột, trong đó Claude có thể tự truy vấn hệ thống, khai thác cơ sở dữ liệu và trích xuất dữ liệu độc lập. Con người chỉ can thiệp từ 4 đến 6 giai đoạn quan trọng.

Nguồn: Anthropic

Những kẻ tấn công sử dụng kỹ thuật xã hội bằng cách giả dạng nhân viên an ninh mạng đang thử nghiệm thâm nhập hợp pháp. Các máy chủ MCP điều phối nhiều tác nhân phụ Claude tấn công đồng thời, phân rã chuỗi tấn công thành các tác vụ riêng lẻ như quét lỗ hổng, xác thực đăng nhập, di chuyển ngang và trích xuất dữ liệu. Khi được đánh giá độc lập, từng tác vụ đều có vẻ hợp lệ nên khó bị hệ thống phát hiện.

Tốc độ xử lý của Claude đạt mức nhiều thao tác mỗi giây và duy trì hàng giờ, trong khi nhân lực con người chỉ còn khoảng 10-20% khối lượng công việc. Một chiến dịch APT vốn kéo dài ba đến sáu tháng nay rút ngắn còn 24 đến 48 giờ, với hàng nghìn yêu cầu được gửi trong thời gian cao điểm.

Nguồn: Anthropic

Báo cáo ghi lại quy trình tấn công sáu giai đoạn: Con người chọn mục tiêu; Claude tự động lập bản đồ mạng; phát hiện và xác thực lỗ hổng như SSRF; thu thập thông tin đăng nhập; trích xuất và phân tích dữ liệu mật; cuối cùng hoàn thiện tài liệu bàn giao. Phần lớn quá trình diễn ra tự động và Claude đảm nhiệm vai trò tương đương một đội Red Team hoàn chỉnh.

Các chiến dịch APT truyền thống cần từ 10-15 chuyên gia, phát triển mã độc riêng và chuẩn bị nhiều tháng, trong khi GTG-1002 chỉ yêu cầu quyền truy cập API Claude, máy chủ MCP mã nguồn mở và công cụ kiểm thử thông dụng. Báo cáo nhấn mạnh rằng khả năng tấn công mạng không còn phụ thuộc chủ yếu vào khai thác kỹ thuật mà dựa vào phối hợp nguồn lực hàng hóa, giúp hạ thấp đáng kể chi phí tấn công.

Klein cảnh báo rằng AI có thể độc lập quét hạ tầng, lập bản đồ bề mặt tấn công, tìm kiếm lỗ hổng, nghiên cứu kỹ thuật khai thác, tạo payload và xác nhận khai thác. Với một tổ chức công nghệ, Claude có thể tự truy vấn hệ thống, trích xuất dữ liệu và phân loại theo giá trị tình báo.

Dấu hiệu nhận biết và hướng phát hiện sớm

Ba nhóm chỉ số được xác định gồm:- Mẫu lưu lượng: tốc độ yêu cầu ở mức nhiều thao tác mỗi giây

- Mẫu truy vấn: truy vấn kỹ thuật 5-10 từ, trông hợp lệ khi đứng riêng lẻ

- Hành vi xác thực: Claude tự phân tích đặc quyền đăng nhập và ranh giới truy cập

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview