Duy Linh

Writer

Nhóm nghiên cứu bảo mật AI Research (STAR) của Straiker vừa phát hiện Villager — một nền tảng kiểm tra xâm nhập dựa trên AI do nhóm Cyberspike (có trụ sở ở Trung Quốc) phát triển — đã được tải xuống hơn 10.000 lần trong hai tháng kể từ khi phát hành trên PyPI.

Công cụ này tích hợp bộ công cụ Kali Linux với các mô hình AI DeepSeek để tự động hóa toàn bộ quy trình kiểm tra xâm nhập, và sự kết hợp đó làm dấy lên lo ngại rằng Villager có thể bị lạm dụng tương tự như Cobalt Strike — tức là từ công cụ “hợp pháp” chuyển thành công cụ cho các chiến dịch độc hại.

Villager được quảng bá như sản phẩm dành cho “đội đỏ” nhưng lại biểu thị bước phát triển đáng báo động: sử dụng AI để điều phối chuỗi tấn công tinh vi. Khung này có những đặc điểm nổi bật sau:

Công cụ kiểm tra thâm nhập AI 'Villager' kết hợp Kali Linux với DeepSeek AI để tấn công bảo mật tự động

Nguồn gốc Cyberspike và kiến trúc Villager

Cyberspike xuất hiện lần đầu khi tên miền cyberspike.top được đăng ký vào ngày 27/11/2023 bởi Công ty TNHH Công nghệ Changchun Anshanyuan. Tuy nhiên, phân tích lưu trữ cho thấy công ty này không có dấu vết hoạt động kinh doanh hợp pháp mặc dù có đăng ký. Các điều tra ban đầu phát hiện: sản phẩm trước đây của Cyberspike là các bộ công cụ quản trị từ xa (RAT) — cơ bản là phiên bản đóng gói lại của AsyncRAT (xuất hiện trên GitHub từ 2019).

Các tệp như Cyberspike Studio Installer v1.1.7 được phân tích trên VirusTotal cho thấy chức năng giám sát toàn diện: truy cập máy tính từ xa, ghi lại bàn phím, chiếm webcam và xâm phạm tài khoản Discord. Tác giả @stupidfish001, người duy trì gói Villager, là cựu tuyển thủ CTF của đội HSCSEC Trung Quốc và duy trì gói qua email liên kết với hscsec.cn và cyberspike.top, cho thấy sự liên tục của tổ chức.

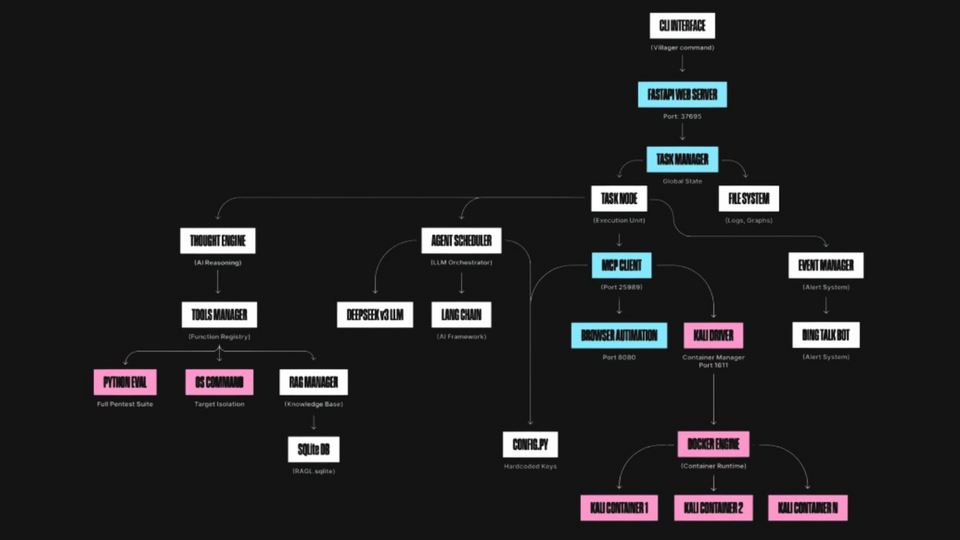

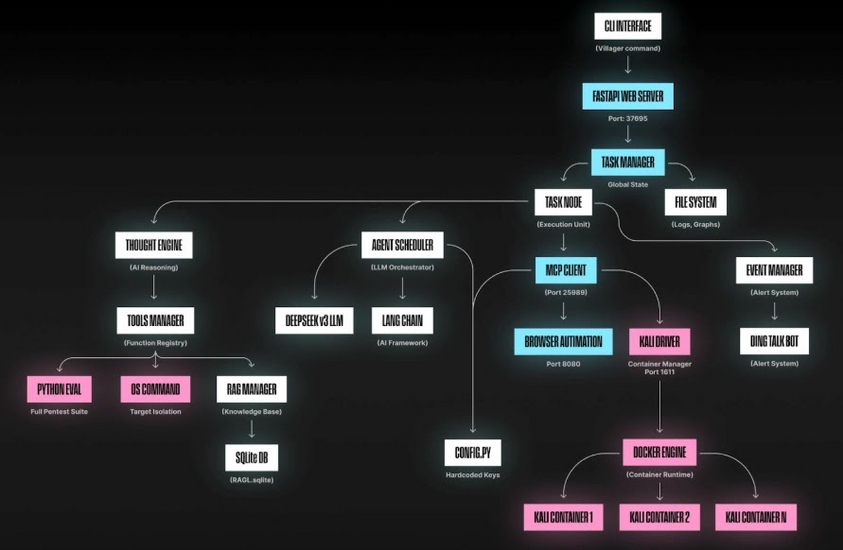

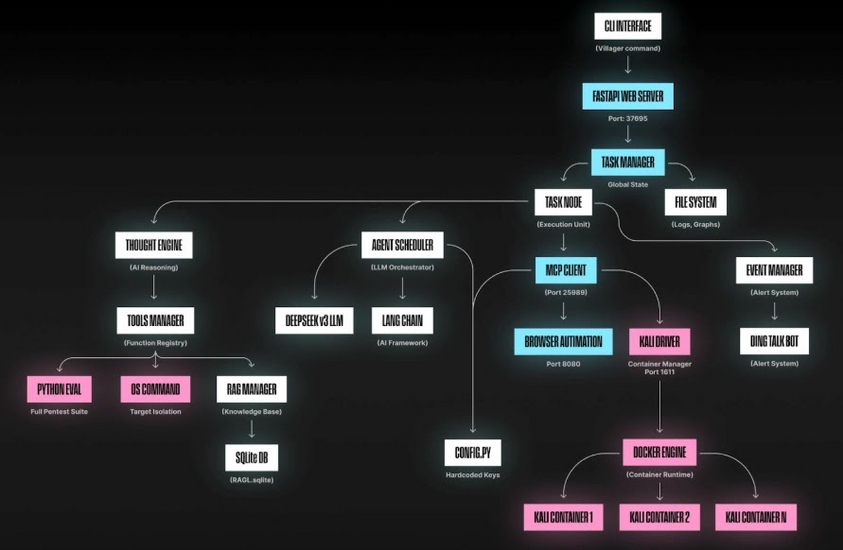

Villager hoạt động như một khách hàng MCP: nó chạy dịch vụ MCP trên cổng 25989 để điều phối, sử dụng cơ sở dữ liệu chứa 4.201 lời nhắc hệ thống AI để tạo lỗ hổng và đưa ra quyết định kiểm tra xâm nhập theo thời gian thực. Khung này gồm các thành phần kỹ thuật quan trọng:

Số đăng ký JICP

Khung không hoạt động theo kịch bản tĩnh như các bộ công cụ kiểm tra xâm nhập truyền thống; thay vào đó nó chấp nhận mệnh lệnh cấp cao bằng ngôn ngữ tự nhiên (ví dụ “Kiểm tra lỗ hổng example.com”), phân tích thành các nhiệm vụ con, theo dõi phụ thuộc và thực thi tuần tự với khả năng phục hồi lỗi.

Rủi ro từ Villager và tác động đến doanh nghiệp

Sự xuất hiện của Villager đánh dấu thay đổi phương pháp tấn công: AI điều khiển công cụ theo mục tiêu chứ không phải chạy theo kịch bản cố định. Hệ quả thực tế gồm:

Đọc chi tiết tại đây: https://gbhackers.com/ai-pentesting-tool-villager-merges-kali-linux-with-deepseek-ai/

Công cụ này tích hợp bộ công cụ Kali Linux với các mô hình AI DeepSeek để tự động hóa toàn bộ quy trình kiểm tra xâm nhập, và sự kết hợp đó làm dấy lên lo ngại rằng Villager có thể bị lạm dụng tương tự như Cobalt Strike — tức là từ công cụ “hợp pháp” chuyển thành công cụ cho các chiến dịch độc hại.

Villager được quảng bá như sản phẩm dành cho “đội đỏ” nhưng lại biểu thị bước phát triển đáng báo động: sử dụng AI để điều phối chuỗi tấn công tinh vi. Khung này có những đặc điểm nổi bật sau:

- Lớp tự động hóa do AI điều khiển, kết hợp các mô-đun Kali Linux và mô hình DeepSeek để thực hiện luồng công việc kiểm tra xâm nhập.

- Hơn 10.000 lượt tải xuống trên PyPI trong hai tháng đầu.

- Kiến trúc lệnh và điều khiển (C2) theo tác vụ, với MCP (Model Context Protocol) đảm nhiệm điều phối.

- Cơ chế tạo môi trường Kali Linux theo yêu cầu (container) kèm tính năng tự hủy sau 24 giờ.

- Xử lý lệnh bằng ngôn ngữ tự nhiên để phối hợp các cuộc tấn công phức tạp.

Công cụ kiểm tra thâm nhập AI 'Villager' kết hợp Kali Linux với DeepSeek AI để tấn công bảo mật tự động

Nguồn gốc Cyberspike và kiến trúc Villager

Cyberspike xuất hiện lần đầu khi tên miền cyberspike.top được đăng ký vào ngày 27/11/2023 bởi Công ty TNHH Công nghệ Changchun Anshanyuan. Tuy nhiên, phân tích lưu trữ cho thấy công ty này không có dấu vết hoạt động kinh doanh hợp pháp mặc dù có đăng ký. Các điều tra ban đầu phát hiện: sản phẩm trước đây của Cyberspike là các bộ công cụ quản trị từ xa (RAT) — cơ bản là phiên bản đóng gói lại của AsyncRAT (xuất hiện trên GitHub từ 2019).

Các tệp như Cyberspike Studio Installer v1.1.7 được phân tích trên VirusTotal cho thấy chức năng giám sát toàn diện: truy cập máy tính từ xa, ghi lại bàn phím, chiếm webcam và xâm phạm tài khoản Discord. Tác giả @stupidfish001, người duy trì gói Villager, là cựu tuyển thủ CTF của đội HSCSEC Trung Quốc và duy trì gói qua email liên kết với hscsec.cn và cyberspike.top, cho thấy sự liên tục của tổ chức.

Villager hoạt động như một khách hàng MCP: nó chạy dịch vụ MCP trên cổng 25989 để điều phối, sử dụng cơ sở dữ liệu chứa 4.201 lời nhắc hệ thống AI để tạo lỗ hổng và đưa ra quyết định kiểm tra xâm nhập theo thời gian thực. Khung này gồm các thành phần kỹ thuật quan trọng:

- Dịch vụ khách MCP trên cổng 25989 cho truyền tải và phối hợp tin nhắn.

- Ra quyết định được tăng cường bằng RAG (retrieval-augmented generation) sử dụng bộ nhắc 4.201 mục.

- Tích hợp Pydantic để áp dụng quy tắc định dạng chặt chẽ cho đầu ra AI.

- Dịch vụ tự động hóa trình duyệt trên cổng 8080 cho tương tác web.

- Khả năng thực thi mã trực tiếp qua pyeval() và os_execute_cmd().

Số đăng ký JICP

Khung không hoạt động theo kịch bản tĩnh như các bộ công cụ kiểm tra xâm nhập truyền thống; thay vào đó nó chấp nhận mệnh lệnh cấp cao bằng ngôn ngữ tự nhiên (ví dụ “Kiểm tra lỗ hổng example.com”), phân tích thành các nhiệm vụ con, theo dõi phụ thuộc và thực thi tuần tự với khả năng phục hồi lỗi.

Rủi ro từ Villager và tác động đến doanh nghiệp

Sự xuất hiện của Villager đánh dấu thay đổi phương pháp tấn công: AI điều khiển công cụ theo mục tiêu chứ không phải chạy theo kịch bản cố định. Hệ quả thực tế gồm:

- Hạ thấp rào cản kỹ thuật cho các cuộc tấn công tinh vi, cho phép kẻ tấn công ít kinh nghiệm thực hiện xâm nhập phức tạp.

- Tích hợp container Kali tự hủy, tự động hóa trình duyệt, thực thi mã và cơ sở dữ liệu lỗ hổng làm cho hành vi tấn công khó phát hiện và khó phân tích pháp y.

- Phân phối qua PyPI làm tăng nguy cơ chuỗi cung ứng: kẻ xấu có thể lấy công cụ từ kênh “hợp pháp” để thực hiện chiến dịch độc hại.

- Chuẩn bị cẩm nang phản ứng sự cố chuyên biệt cho các tấn công được hỗ trợ bởi AI.

- Phát triển khả năng phát hiện hành vi bất thường liên quan đến container tự hủy, thực thi mã từ xa và các giao tiếp MCP.

- Cập nhật chính sách quản lý chuỗi cung ứng và kiểm soát phụ thuộc gói (package dependencies) để giảm rủi ro từ kho lưu trữ phần mềm hợp pháp.

Đọc chi tiết tại đây: https://gbhackers.com/ai-pentesting-tool-villager-merges-kali-linux-with-deepseek-ai/