Duy Linh

Writer

Một khung phần mềm độc hại tinh vi dành cho Linux, được phát triển gần như hoàn toàn bằng trí tuệ nhân tạo, đang đánh dấu sự khởi đầu của một kỷ nguyên mới trong các mối đe dọa an ninh mạng dựa trên AI. Khung này có tên VoidLink và được đánh giá là trường hợp đầu tiên được ghi nhận về phần mềm độc hại cấp độ sản xuất do AI tạo ra dưới sự chỉ đạo của một nhà phát triển giàu kinh nghiệm.

VoidLink xuất hiện: Phần mềm độc hại hoàn toàn do trí tuệ nhân tạo điều khiển đầu tiên báo hiệu một kỷ nguyên mới của các mối đe dọa mạng.

Không giống các mẫu phần mềm độc hại do AI tạo ra trước đây thường gắn với các tác nhân đe dọa thiếu kỹ năng, VoidLink cho thấy mức độ hoàn thiện, độ phức tạp và khả năng vận hành tương đương các dự án tấn công quy mô lớn. Các bằng chứng phát triển bị lộ do sai sót an ninh vận hành (OPSEC) cho thấy toàn bộ hệ thống đã đạt trạng thái hoạt động chỉ trong vòng chưa đầy một tuần, một mốc thời gian gần như không thể đạt được với các nhóm tin tặc truyền thống.

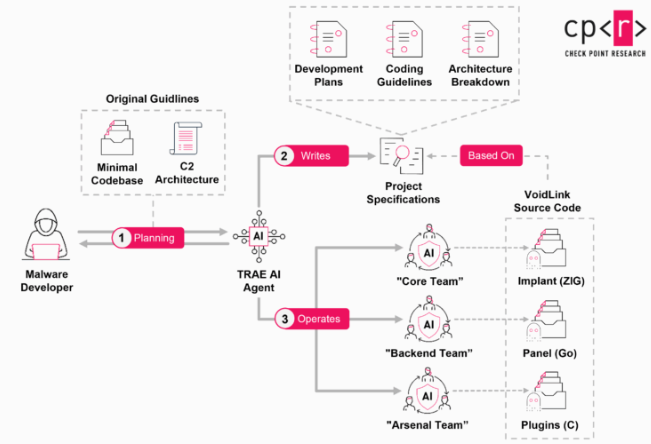

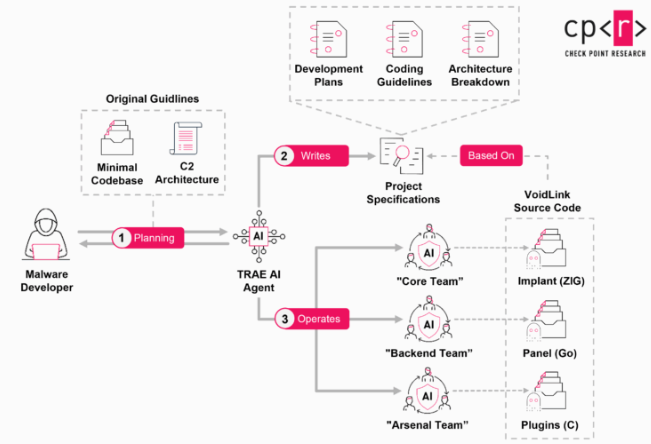

Phát hiện này được CPR công bố vào tháng 12/2025, khi tổ chức này xác định các mẫu phần mềm độc hại Linux chưa từng xuất hiện trước đây, có nguồn gốc từ một môi trường phát triển được liên kết với Trung Quốc. Các tài liệu nội bộ bị rò rỉ cung cấp bằng chứng trực tiếp cho thấy VoidLink được tạo ra bằng phương pháp Phát triển dựa trên đặc tả (Spec Driven Development – SDD). Với cách tiếp cận này, nhà phát triển xây dựng các đặc tả chi tiết, kiến trúc hệ thống và lịch trình sprint, sau đó để mô hình AI sử dụng những tài liệu này như bản thiết kế để triển khai toàn bộ mã nguồn.

Tổng quan cấp cao về Dự án VoidLink (Nguồn – cpr).

Phần mềm độc hại có khả năng tự động nhận diện các nhà cung cấp dịch vụ đám mây lớn như AWS, GCP, Azure, Alibaba và Tencent, từ đó thu thập thông tin đăng nhập và siêu dữ liệu API tương ứng với từng nền tảng. Hệ thống điều khiển và chỉ huy (C2) sử dụng nhiều kênh khác nhau, bao gồm HTTP/HTTPS, ICMP, đường hầm DNS và mô hình giao tiếp ngang hàng dựa trên mạng lưới.

Cơ chế ẩn danh của VoidLink được đánh giá đặc biệt tinh vi. Khung này có khả năng né tránh thích ứng, điều chỉnh hành vi theo thời gian thực dựa trên các sản phẩm bảo mật được phát hiện, đồng thời ưu tiên an ninh vận hành hơn hiệu năng khi hoạt động trong các môi trường bị giám sát chặt chẽ.

Các tài liệu phát triển cho thấy nhà phát triển đã sử dụng TRAE SOLO, một trợ lý AI được tích hợp trong môi trường phát triển tích hợp (IDE) tập trung vào AI. Tài liệu sớm nhất, có dấu thời gian ngày 27/11/2025, phác thảo một kế hoạch kỹ thuật kéo dài 20 tuần với ba nhóm phát triển riêng biệt: Nhóm Cốt lõi sử dụng Zig, Nhóm Kho vũ khí sử dụng C và Nhóm Hậu cần sử dụng Go. Tuy nhiên, bất chấp kế hoạch dài hạn này, VoidLink đã đạt được chức năng vận hành chỉ sau bảy ngày, với bản thử nghiệm ngày 4/12/2025 xác nhận quy mô hơn 88.000 dòng mã.

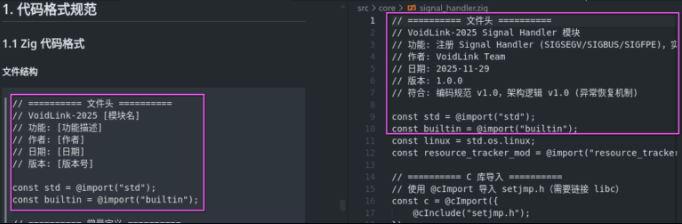

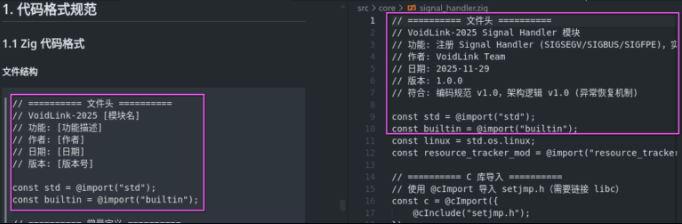

Phần tiêu đề mã như được mô tả trong tài liệu kỹ thuật (Bên trái) so với mã nguồn thực tế (Bên phải) (Nguồn – cpr).

Nhà phát triển không chỉ giao cho mô hình AI nhiệm vụ lập trình, mà còn yêu cầu tạo ra toàn bộ đặc tả dự án, lịch trình sprint và tiêu chuẩn mã hóa. Khi CPR tái tạo quy trình này bằng cùng IDE và bộ đặc tả, mô hình AI đã tạo ra mã nguồn phù hợp chặt chẽ với cấu trúc và kiến trúc thực tế của VoidLink.

Về mặt vận hành, VoidLink sở hữu giao diện bảng điều khiển dựa trên web, được bản địa hóa cho các nhà khai thác liên kết với Trung Quốc, cho phép kiểm soát toàn diện phần mềm độc hại, tác nhân và plugin. Khung này đi kèm 37 plugin mặc định, được phân loại theo các chức năng như trinh sát, thu thập thông tin đăng nhập, duy trì quyền truy cập, thoát khỏi container và chống điều tra pháp y. Hệ thống plugin hoạt động tương tự Cobalt Strike Beacon, cho phép triển khai mô-đun tùy chỉnh và mở rộng chức năng trong quá trình thực thi.

VoidLink cho thấy trí tuệ nhân tạo có thể rút ngắn đáng kể thời gian phát triển các năng lực tấn công tinh vi khi được sử dụng bởi những nhà phát triển có kinh nghiệm. Những khả năng trước đây chỉ các nhóm tội phạm mạng có nguồn lực lớn mới đạt được, nay đã trở nên khả thi đối với các cá nhân đơn lẻ nhờ sự hỗ trợ của AI. Trước thực tế này, các nhóm bảo mật cần chủ động tăng cường phòng thủ cho môi trường Linux, điện toán đám mây và container, đồng thời triển khai các cơ chế phát hiện nâng cao nhằm đối phó với các khung phần mềm độc hại do AI tạo ra có khả năng né tránh các quy trình giám sát truyền thống. (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/ai-driven-malware/

VoidLink xuất hiện: Phần mềm độc hại hoàn toàn do trí tuệ nhân tạo điều khiển đầu tiên báo hiệu một kỷ nguyên mới của các mối đe dọa mạng.

Không giống các mẫu phần mềm độc hại do AI tạo ra trước đây thường gắn với các tác nhân đe dọa thiếu kỹ năng, VoidLink cho thấy mức độ hoàn thiện, độ phức tạp và khả năng vận hành tương đương các dự án tấn công quy mô lớn. Các bằng chứng phát triển bị lộ do sai sót an ninh vận hành (OPSEC) cho thấy toàn bộ hệ thống đã đạt trạng thái hoạt động chỉ trong vòng chưa đầy một tuần, một mốc thời gian gần như không thể đạt được với các nhóm tin tặc truyền thống.

Phát hiện này được CPR công bố vào tháng 12/2025, khi tổ chức này xác định các mẫu phần mềm độc hại Linux chưa từng xuất hiện trước đây, có nguồn gốc từ một môi trường phát triển được liên kết với Trung Quốc. Các tài liệu nội bộ bị rò rỉ cung cấp bằng chứng trực tiếp cho thấy VoidLink được tạo ra bằng phương pháp Phát triển dựa trên đặc tả (Spec Driven Development – SDD). Với cách tiếp cận này, nhà phát triển xây dựng các đặc tả chi tiết, kiến trúc hệ thống và lịch trình sprint, sau đó để mô hình AI sử dụng những tài liệu này như bản thiết kế để triển khai toàn bộ mã nguồn.

Tổng quan cấp cao về Dự án VoidLink (Nguồn – cpr).

Kiến trúc, khả năng và ý nghĩa vận hành của VoidLink

VoidLink hoạt động như một phần mềm nhúng Linux dựa trên điện toán đám mây, được viết bằng ngôn ngữ Zig và tối ưu cho các môi trường hạ tầng hiện đại. Khung này tích hợp các khả năng rootkit tiên tiến thông qua eBPF và các mô-đun hạt nhân có thể tải (LKM), cùng các mô-đun liệt kê tài nguyên đám mây và công cụ hậu khai thác chuyên biệt cho môi trường container.Phần mềm độc hại có khả năng tự động nhận diện các nhà cung cấp dịch vụ đám mây lớn như AWS, GCP, Azure, Alibaba và Tencent, từ đó thu thập thông tin đăng nhập và siêu dữ liệu API tương ứng với từng nền tảng. Hệ thống điều khiển và chỉ huy (C2) sử dụng nhiều kênh khác nhau, bao gồm HTTP/HTTPS, ICMP, đường hầm DNS và mô hình giao tiếp ngang hàng dựa trên mạng lưới.

Cơ chế ẩn danh của VoidLink được đánh giá đặc biệt tinh vi. Khung này có khả năng né tránh thích ứng, điều chỉnh hành vi theo thời gian thực dựa trên các sản phẩm bảo mật được phát hiện, đồng thời ưu tiên an ninh vận hành hơn hiệu năng khi hoạt động trong các môi trường bị giám sát chặt chẽ.

Các tài liệu phát triển cho thấy nhà phát triển đã sử dụng TRAE SOLO, một trợ lý AI được tích hợp trong môi trường phát triển tích hợp (IDE) tập trung vào AI. Tài liệu sớm nhất, có dấu thời gian ngày 27/11/2025, phác thảo một kế hoạch kỹ thuật kéo dài 20 tuần với ba nhóm phát triển riêng biệt: Nhóm Cốt lõi sử dụng Zig, Nhóm Kho vũ khí sử dụng C và Nhóm Hậu cần sử dụng Go. Tuy nhiên, bất chấp kế hoạch dài hạn này, VoidLink đã đạt được chức năng vận hành chỉ sau bảy ngày, với bản thử nghiệm ngày 4/12/2025 xác nhận quy mô hơn 88.000 dòng mã.

Phần tiêu đề mã như được mô tả trong tài liệu kỹ thuật (Bên trái) so với mã nguồn thực tế (Bên phải) (Nguồn – cpr).

Nhà phát triển không chỉ giao cho mô hình AI nhiệm vụ lập trình, mà còn yêu cầu tạo ra toàn bộ đặc tả dự án, lịch trình sprint và tiêu chuẩn mã hóa. Khi CPR tái tạo quy trình này bằng cùng IDE và bộ đặc tả, mô hình AI đã tạo ra mã nguồn phù hợp chặt chẽ với cấu trúc và kiến trúc thực tế của VoidLink.

Về mặt vận hành, VoidLink sở hữu giao diện bảng điều khiển dựa trên web, được bản địa hóa cho các nhà khai thác liên kết với Trung Quốc, cho phép kiểm soát toàn diện phần mềm độc hại, tác nhân và plugin. Khung này đi kèm 37 plugin mặc định, được phân loại theo các chức năng như trinh sát, thu thập thông tin đăng nhập, duy trì quyền truy cập, thoát khỏi container và chống điều tra pháp y. Hệ thống plugin hoạt động tương tự Cobalt Strike Beacon, cho phép triển khai mô-đun tùy chỉnh và mở rộng chức năng trong quá trình thực thi.

VoidLink cho thấy trí tuệ nhân tạo có thể rút ngắn đáng kể thời gian phát triển các năng lực tấn công tinh vi khi được sử dụng bởi những nhà phát triển có kinh nghiệm. Những khả năng trước đây chỉ các nhóm tội phạm mạng có nguồn lực lớn mới đạt được, nay đã trở nên khả thi đối với các cá nhân đơn lẻ nhờ sự hỗ trợ của AI. Trước thực tế này, các nhóm bảo mật cần chủ động tăng cường phòng thủ cho môi trường Linux, điện toán đám mây và container, đồng thời triển khai các cơ chế phát hiện nâng cao nhằm đối phó với các khung phần mềm độc hại do AI tạo ra có khả năng né tránh các quy trình giám sát truyền thống. (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/ai-driven-malware/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview