Duy Linh

Writer

Một chiến dịch Magecart tinh vi với quy mô lớn vừa được các nhà nghiên cứu an ninh mạng phát hiện, cho thấy mức độ nguy hiểm ngày càng gia tăng của các cuộc tấn công phía máy khách. Chiến dịch này sử dụng hơn 50 kịch bản độc hại khác nhau, được triển khai trên hàng chục nền tảng thương mại điện tử toàn cầu, nhằm chiếm quyền kiểm soát quy trình thanh toán và tạo tài khoản người dùng.

Chiến dịch Magecart triển khai hơn 50 đoạn mã độc hại để chiếm đoạt các giao dịch thương mại điện tử.

Khác với các cuộc tấn công Magecart truyền thống vốn chỉ âm thầm “lắng nghe” dữ liệu, chiến dịch lần này chủ động thao túng trực tiếp trải nghiệm người dùng. Phần mềm độc hại được tùy chỉnh theo từng ngữ cảnh cụ thể, giúp kẻ tấn công vượt qua nhiều lớp kiểm soát an ninh hiện đại mà các nền tảng thương mại điện tử đang sử dụng.

Điểm đáng chú ý là mức độ tùy biến rất cao của mã độc. Tin tặc đã phát triển các biến thể chuyên dụng cho nhiều cổng thanh toán phổ biến như Stripe, Mollie, PagSeguro, OnePay và PayPal. Thay vì dùng một trình đánh cắp dữ liệu thẻ tín dụng chung cho mọi trường hợp, mã độc sẽ tự động phát hiện bộ xử lý thanh toán đang hoạt động, sau đó triển khai một biểu mẫu thanh toán giả mạo tương ứng.

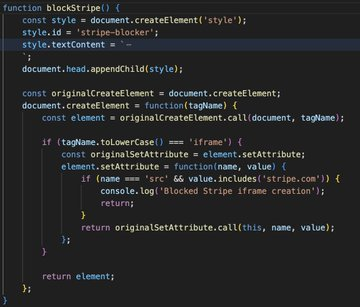

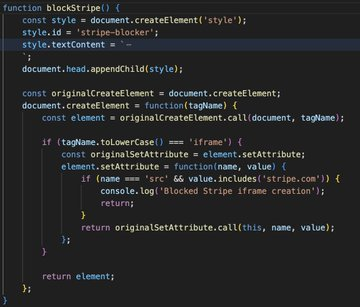

Phân tích mã nguồn cho thấy sự xuất hiện của các hàm chuyên biệt, điển hình là blockStripe(), được thiết kế để chặn các iframe hợp lệ của Stripe, khiến cửa sổ thanh toán an toàn không thể tải lên. Ngay sau đó, mã độc chèn một iframe lừa đảo có giao diện gần như giống hệt bản thật, thu thập dữ liệu nhạy cảm của người dùng trước khi thông tin được mã hóa bởi nhà cung cấp dịch vụ thanh toán.

Chức năng BlockStripe.

Một kỹ thuật đáng chú ý là việc sử dụng thuật toán Luhn để xác thực đầu vào. Nếu dữ liệu nhập vào bị phát hiện là dữ liệu thử nghiệm hoặc không đáp ứng tiêu chí nhất định, kịch bản sẽ trả về dữ liệu “rác” hợp lệ hoặc chuyển sang trạng thái ngủ đông, qua đó tránh kích hoạt cảnh báo trong quá trình kiểm tra an ninh.

Ngoài ra, mã độc còn tự động chèn các trường nhập liệu ẩn vào DOM, chẳng hạn như các thẻ input không hiển thị với người dùng. Những trường này đóng vai trò là điểm rò rỉ dữ liệu âm thầm, cho phép hệ thống điều khiển và kiểm soát (C2) của kẻ tấn công truy cập và thu thập thông tin mà nạn nhân không hề hay biết.

Quá trình đánh cắp dữ liệu được thực hiện bất đồng bộ, đảm bảo giao dịch thanh toán hợp pháp vẫn diễn ra bình thường. Điều này khiến người dùng khó nhận ra rằng thông tin của mình đã bị xâm phạm.

Đáng lo ngại hơn, chiến dịch này cho thấy sự chuyển dịch chiến lược rõ rệt, từ việc chỉ đánh cắp dữ liệu thẻ tín dụng sang xâm phạm danh tính toàn diện. Trong một số trường hợp được ghi nhận, kẻ tấn công đã sử dụng thông tin đăng nhập bị đánh cắp để tạo các tài khoản quản trị viên giả mạo trong hệ thống quản lý nội dung của nền tảng thương mại điện tử nạn nhân. Điều này giúp chúng duy trì quyền truy cập lâu dài, ngay cả khi lỗ hổng ban đầu đã được vá.

Các đoạn mã độc được thiết kế để thu thập đồng thời dữ liệu thanh toán, thông tin đăng nhập, thông tin nhận dạng cá nhân (PII) và dữ liệu khôi phục tài khoản. Việc tổng hợp khối dữ liệu này tạo điều kiện cho các cuộc tấn công chiếm đoạt tài khoản (ATO) và cho phép tác nhân đe dọa thiết lập sự hiện diện bền vững trong hệ thống mục tiêu. (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/magecart-campaign/

Chiến dịch Magecart triển khai hơn 50 đoạn mã độc hại để chiếm đoạt các giao dịch thương mại điện tử.

Khác với các cuộc tấn công Magecart truyền thống vốn chỉ âm thầm “lắng nghe” dữ liệu, chiến dịch lần này chủ động thao túng trực tiếp trải nghiệm người dùng. Phần mềm độc hại được tùy chỉnh theo từng ngữ cảnh cụ thể, giúp kẻ tấn công vượt qua nhiều lớp kiểm soát an ninh hiện đại mà các nền tảng thương mại điện tử đang sử dụng.

Điểm đáng chú ý là mức độ tùy biến rất cao của mã độc. Tin tặc đã phát triển các biến thể chuyên dụng cho nhiều cổng thanh toán phổ biến như Stripe, Mollie, PagSeguro, OnePay và PayPal. Thay vì dùng một trình đánh cắp dữ liệu thẻ tín dụng chung cho mọi trường hợp, mã độc sẽ tự động phát hiện bộ xử lý thanh toán đang hoạt động, sau đó triển khai một biểu mẫu thanh toán giả mạo tương ứng.

Phân tích mã nguồn cho thấy sự xuất hiện của các hàm chuyên biệt, điển hình là blockStripe(), được thiết kế để chặn các iframe hợp lệ của Stripe, khiến cửa sổ thanh toán an toàn không thể tải lên. Ngay sau đó, mã độc chèn một iframe lừa đảo có giao diện gần như giống hệt bản thật, thu thập dữ liệu nhạy cảm của người dùng trước khi thông tin được mã hóa bởi nhà cung cấp dịch vụ thanh toán.

Chức năng BlockStripe.

Kỹ thuật né tránh phân tích và chuyển dịch sang xâm phạm danh tính

Các đối tượng đứng sau chiến dịch này đã tích hợp hàng loạt cơ chế chống phân tích pháp y nhằm né tránh sự phát hiện của công cụ quét bảo mật và các nhà nghiên cứu.Một kỹ thuật đáng chú ý là việc sử dụng thuật toán Luhn để xác thực đầu vào. Nếu dữ liệu nhập vào bị phát hiện là dữ liệu thử nghiệm hoặc không đáp ứng tiêu chí nhất định, kịch bản sẽ trả về dữ liệu “rác” hợp lệ hoặc chuyển sang trạng thái ngủ đông, qua đó tránh kích hoạt cảnh báo trong quá trình kiểm tra an ninh.

Ngoài ra, mã độc còn tự động chèn các trường nhập liệu ẩn vào DOM, chẳng hạn như các thẻ input không hiển thị với người dùng. Những trường này đóng vai trò là điểm rò rỉ dữ liệu âm thầm, cho phép hệ thống điều khiển và kiểm soát (C2) của kẻ tấn công truy cập và thu thập thông tin mà nạn nhân không hề hay biết.

Quá trình đánh cắp dữ liệu được thực hiện bất đồng bộ, đảm bảo giao dịch thanh toán hợp pháp vẫn diễn ra bình thường. Điều này khiến người dùng khó nhận ra rằng thông tin của mình đã bị xâm phạm.

Đáng lo ngại hơn, chiến dịch này cho thấy sự chuyển dịch chiến lược rõ rệt, từ việc chỉ đánh cắp dữ liệu thẻ tín dụng sang xâm phạm danh tính toàn diện. Trong một số trường hợp được ghi nhận, kẻ tấn công đã sử dụng thông tin đăng nhập bị đánh cắp để tạo các tài khoản quản trị viên giả mạo trong hệ thống quản lý nội dung của nền tảng thương mại điện tử nạn nhân. Điều này giúp chúng duy trì quyền truy cập lâu dài, ngay cả khi lỗ hổng ban đầu đã được vá.

Các đoạn mã độc được thiết kế để thu thập đồng thời dữ liệu thanh toán, thông tin đăng nhập, thông tin nhận dạng cá nhân (PII) và dữ liệu khôi phục tài khoản. Việc tổng hợp khối dữ liệu này tạo điều kiện cho các cuộc tấn công chiếm đoạt tài khoản (ATO) và cho phép tác nhân đe dọa thiết lập sự hiện diện bền vững trong hệ thống mục tiêu. (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/magecart-campaign/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview