Duy Linh

Writer

Tội phạm mạng đang triển khai một chiến dịch lừa đảo tinh vi nhắm vào các tổ chức bằng cách giả mạo email thông báo bộ lọc thư rác nội bộ. Những email này được thiết kế trông giống hệt cảnh báo hợp pháp, khiến người nhận dễ tin rằng hệ thống Tin nhắn an toàn vừa nâng cấp đã khiến một số thư quan trọng bị giữ lại và chưa đến được hộp thư đến.

Cảnh báo email lừa đảo: Bộ lọc thư rác có thể đánh cắp thông tin đăng nhập email của bạn ngay lập tức

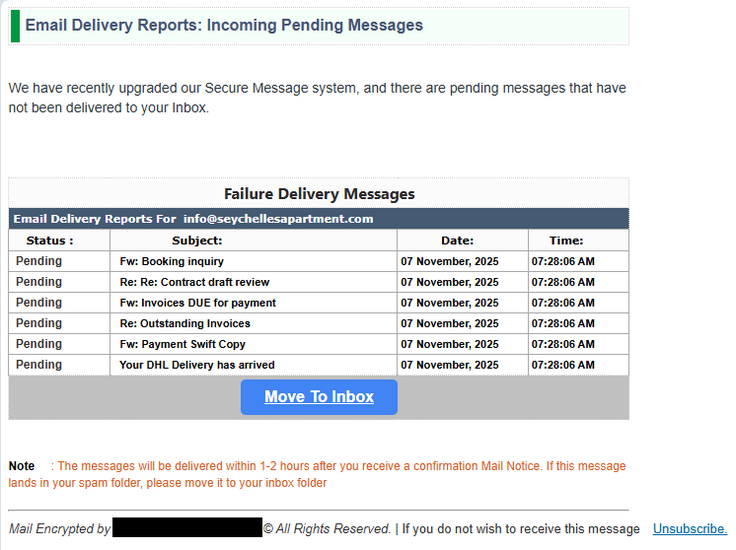

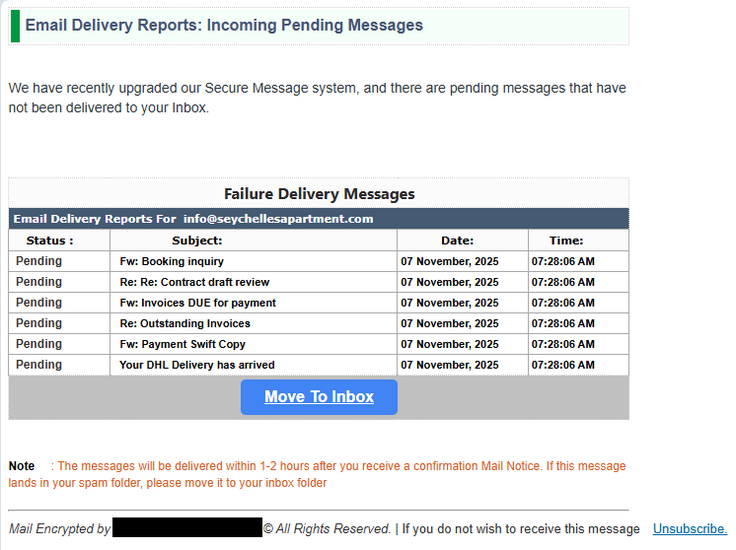

Thông báo đi kèm báo cáo gửi thư được trình bày chuyên nghiệp, hiển thị địa chỉ email của nạn nhân, tiêu đề tin nhắn dạng chung để không gây nghi ngờ và định dạng thống nhất như thư nội bộ thực sự. Người dùng được yêu cầu nhấn nút “Chuyển đến hộp thư đến” để khôi phục các tin nhắn “đang chờ”. Email còn trấn an rằng thư sẽ được chuyển về trong vòng một đến hai giờ sau khi xác nhận.

Tin nhắn gửi qua email.

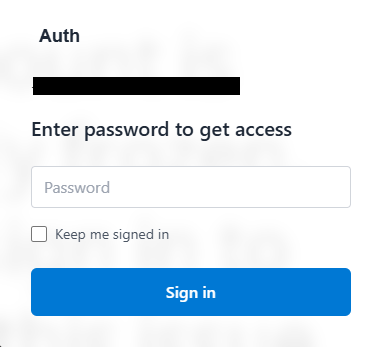

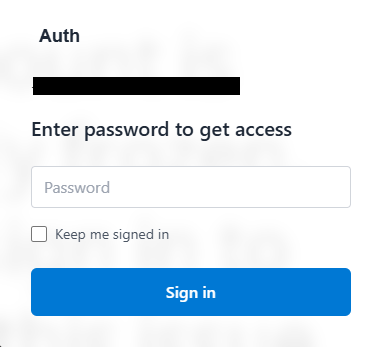

Các liên kết trong email sẽ gửi địa chỉ email của nạn nhân ở dạng mã hóa base64 đến trang lừa đảo. Trang này sau đó tự động hiển thị giao diện đăng nhập giống hệt trang hợp pháp và điền sẵn tên miền của nạn nhân, tạo cảm giác hợp lệ đến mức có thể đánh lừa cả những người dùng thận trọng.

Trang web lừa đảo.

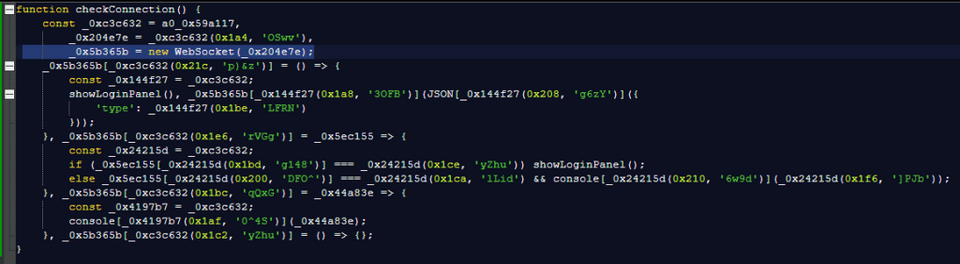

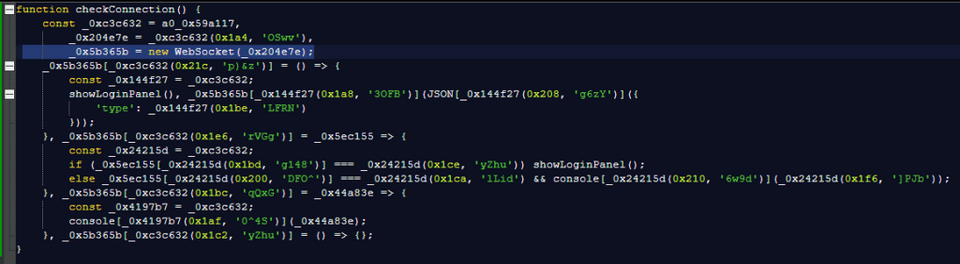

Phân tích gần đây cho thấy biến thể mới của tấn công này càng tinh vi hơn. Trang lừa đảo sử dụng mã được che giấu kỹ và thu thập thông tin đăng nhập thông qua websocket – một kết nối liên tục giữa trình duyệt và máy chủ, cho phép truyền dữ liệu theo thời gian thực. Khác với biểu mẫu web truyền thống, dữ liệu được gửi ngay khi người dùng bắt đầu nhập, giúp kẻ tấn công nhận thông tin tức thì và thậm chí hiển thị yêu cầu mã xác thực hai yếu tố để chiếm trọn quyền truy cập.

Máy chủ Websocket.

Khi có được thông tin đăng nhập, kẻ tấn công có thể lập tức truy cập email, dữ liệu lưu trữ đám mây, đặt lại mật khẩu các dịch vụ liên quan và mạo danh nạn nhân trên nhiều nền tảng.

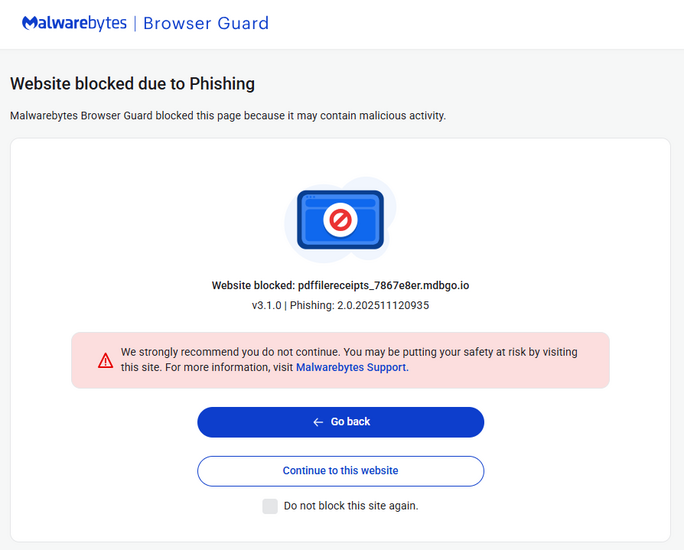

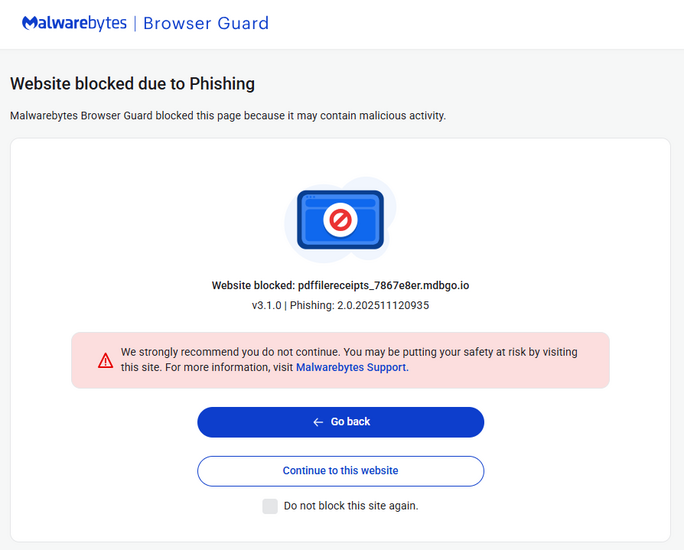

Các giải pháp bảo mật như Malwarebytes Browser Guard có thể chặn truy cập vào trang lừa đảo trước khi người dùng nhập dữ liệu. Bên cạnh đó, người dùng nên xác minh tính hợp pháp của email người gửi, kiểm tra lại các tệp đính kèm hoặc liên kết bất thường qua kênh liên lạc khác, duy trì phần mềm bảo mật và thiết bị luôn được cập nhật, kích hoạt xác thực đa yếu tố và dùng trình quản lý mật khẩu không tự động điền trên trang không xác thực.

Trang web bị chặn.

Với các tổ chức, việc đào tạo nhân viên nhận diện kỹ thuật giả mạo là rất quan trọng. Những email mạo danh thường sử dụng địa chỉ người gửi giả để đánh cắp thông tin hoặc cài phần mềm độc hại thông qua các thông báo tưởng như hợp lệ.

Đọc chi tiết tại đây: https://gbhackers.com/phishing-emails-alert/

Cảnh báo email lừa đảo: Bộ lọc thư rác có thể đánh cắp thông tin đăng nhập email của bạn ngay lập tức

Thông báo đi kèm báo cáo gửi thư được trình bày chuyên nghiệp, hiển thị địa chỉ email của nạn nhân, tiêu đề tin nhắn dạng chung để không gây nghi ngờ và định dạng thống nhất như thư nội bộ thực sự. Người dùng được yêu cầu nhấn nút “Chuyển đến hộp thư đến” để khôi phục các tin nhắn “đang chờ”. Email còn trấn an rằng thư sẽ được chuyển về trong vòng một đến hai giờ sau khi xác nhận.

Tin nhắn gửi qua email.

Sự đánh lừa kỹ thuật và cơ chế trích xuất dữ liệu thời gian thực

Cả nút hành động lẫn liên kết hủy đăng ký đều được chuyển hướng qua cbssports[.]com nhằm che giấu điểm đến thật sự: một trang lừa đảo nằm trên tên miền mdbgo[.]io. Unit42 là nhóm đầu tiên phát hiện chiến dịch này và mở rộng phân tích về cấu trúc hạ tầng của nó.Các liên kết trong email sẽ gửi địa chỉ email của nạn nhân ở dạng mã hóa base64 đến trang lừa đảo. Trang này sau đó tự động hiển thị giao diện đăng nhập giống hệt trang hợp pháp và điền sẵn tên miền của nạn nhân, tạo cảm giác hợp lệ đến mức có thể đánh lừa cả những người dùng thận trọng.

Trang web lừa đảo.

Phân tích gần đây cho thấy biến thể mới của tấn công này càng tinh vi hơn. Trang lừa đảo sử dụng mã được che giấu kỹ và thu thập thông tin đăng nhập thông qua websocket – một kết nối liên tục giữa trình duyệt và máy chủ, cho phép truyền dữ liệu theo thời gian thực. Khác với biểu mẫu web truyền thống, dữ liệu được gửi ngay khi người dùng bắt đầu nhập, giúp kẻ tấn công nhận thông tin tức thì và thậm chí hiển thị yêu cầu mã xác thực hai yếu tố để chiếm trọn quyền truy cập.

Máy chủ Websocket.

Khi có được thông tin đăng nhập, kẻ tấn công có thể lập tức truy cập email, dữ liệu lưu trữ đám mây, đặt lại mật khẩu các dịch vụ liên quan và mạo danh nạn nhân trên nhiều nền tảng.

Chiến lược phòng vệ và các biện pháp bảo vệ cần thiết

Chuyên gia bảo mật nhấn mạnh hai nguyên tắc quan trọng: không mở tệp đính kèm ngoài mong đợi và luôn kiểm tra kỹ địa chỉ trang web trước khi nhập mật khẩu để chắc chắn đó là trang chính thức. Nếu đã lỡ nhập thông tin vào trang đáng ngờ, cần đổi mật khẩu ngay.Các giải pháp bảo mật như Malwarebytes Browser Guard có thể chặn truy cập vào trang lừa đảo trước khi người dùng nhập dữ liệu. Bên cạnh đó, người dùng nên xác minh tính hợp pháp của email người gửi, kiểm tra lại các tệp đính kèm hoặc liên kết bất thường qua kênh liên lạc khác, duy trì phần mềm bảo mật và thiết bị luôn được cập nhật, kích hoạt xác thực đa yếu tố và dùng trình quản lý mật khẩu không tự động điền trên trang không xác thực.

Trang web bị chặn.

Với các tổ chức, việc đào tạo nhân viên nhận diện kỹ thuật giả mạo là rất quan trọng. Những email mạo danh thường sử dụng địa chỉ người gửi giả để đánh cắp thông tin hoặc cài phần mềm độc hại thông qua các thông báo tưởng như hợp lệ.

Đọc chi tiết tại đây: https://gbhackers.com/phishing-emails-alert/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview