MinhSec

Writer

Một họ phần mềm độc hại botnet mới mang tên Udados vừa được phát hiện và nhanh chóng trở thành mối đe dọa nghiêm trọng đối với các doanh nghiệp trong lĩnh vực Công nghệ và Viễn thông. Botnet này chuyên thực hiện các cuộc tấn công từ chối dịch vụ phân tán (DDoS) dạng HTTP flood dung lượng lớn, có khả năng gây gián đoạn kéo dài hoạt động kinh doanh.

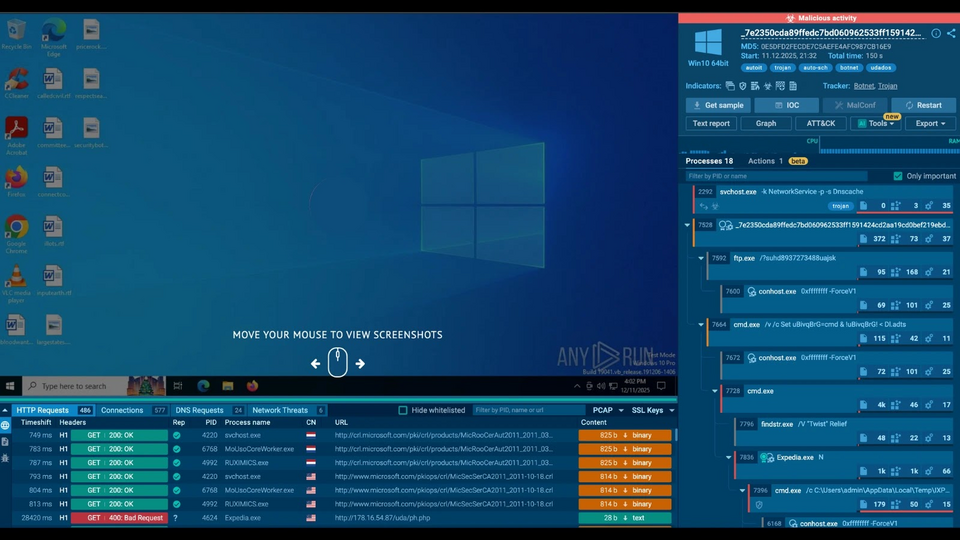

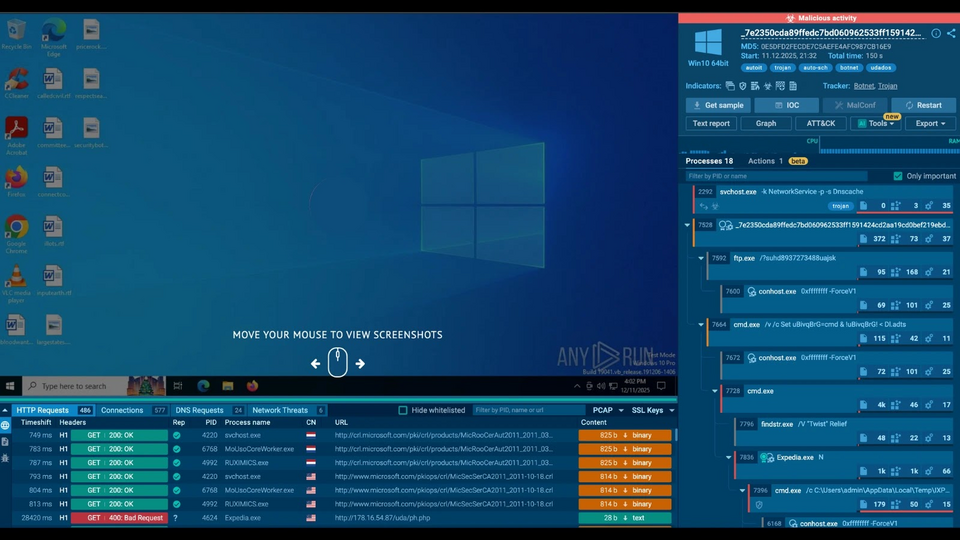

Theo phân tích từ môi trường hộp cát ANY.RUN, Udados khai thác các máy chủ bị nhiễm để tiến hành các chiến dịch tấn công liên tục. Lưu lượng tấn công được tạo ra có hình thức giống truy cập web hợp pháp, khiến hệ thống phòng thủ rất khó phát hiện và ngăn chặn kịp thời.

Phần mềm độc hại hoạt động bằng cách kết nối tới máy chủ Chỉ huy và Kiểm soát (C2) để nhận lệnh. Trong quá trình liên lạc, các máy chủ bị nhiễm gửi dữ liệu JSON chứa nhiều thông tin hệ thống quan trọng như ID thiết bị, trạng thái tác vụ, phiên bản bot và mức đặc quyền. Những dữ liệu này giúp kẻ điều khiển botnet quản lý và phân bổ tài nguyên tấn công một cách hiệu quả.

Việc sử dụng HTTP POST giúp lưu lượng tấn công hòa lẫn với truy cập web thông thường, từ đó vượt qua nhiều lớp giám sát mạng truyền thống.

Hạ tầng của botnet Udados được đặt trong Hệ thống tự trị AS214943 (RAILNET) một mạng lưới từng bị ghi nhận là nơi lưu trữ hàng loạt chiến dịch độc hại. Theo các báo cáo tình báo gần đây, RAILNET đã từng chứa hạ tầng của hơn 30 họ phần mềm độc hại khác nhau, bao gồm cả những mối đe dọa lớn như Remcos và Amadey.

Máy chủ C2 trong chiến dịch này được xác định tại địa chỉ 178.16.54[.]87, giao tiếp thông qua đường dẫn /uda/ph.php. Đây là chỉ báo quan trọng giúp các đội ngũ bảo mật giám sát và phát hiện sớm nguy cơ lây nhiễm.

Các chuyên gia khuyến cáo tổ chức cần nhanh chóng chặn kết nối tới hạ tầng C2 đã biết, đồng thời theo dõi các dấu hiệu bất thường như lưu lượng HTTP đi ra tăng đột biến trong thời gian ngắn hành vi thường xuất hiện trước khi botnet phát động tấn công quy mô lớn.(cybersecuritynews)

cybersecuritynews.com

cybersecuritynews.com

Theo phân tích từ môi trường hộp cát ANY.RUN, Udados khai thác các máy chủ bị nhiễm để tiến hành các chiến dịch tấn công liên tục. Lưu lượng tấn công được tạo ra có hình thức giống truy cập web hợp pháp, khiến hệ thống phòng thủ rất khó phát hiện và ngăn chặn kịp thời.

Phần mềm độc hại hoạt động bằng cách kết nối tới máy chủ Chỉ huy và Kiểm soát (C2) để nhận lệnh. Trong quá trình liên lạc, các máy chủ bị nhiễm gửi dữ liệu JSON chứa nhiều thông tin hệ thống quan trọng như ID thiết bị, trạng thái tác vụ, phiên bản bot và mức đặc quyền. Những dữ liệu này giúp kẻ điều khiển botnet quản lý và phân bổ tài nguyên tấn công một cách hiệu quả.

Cơ chế tấn công và hạ tầng điều khiển của Udados

Sau khi xác thực thành công, máy chủ C2 sẽ phản hồi bằng các lệnh tấn công cụ thể. Lệnh phổ biến nhất được ghi nhận là !httppost, dùng để kích hoạt mô-đun DDoS. Lệnh này đi kèm các tham số như thời gian tấn công, số luồng đồng thời và tải dữ liệu được mã hóa Base64.Việc sử dụng HTTP POST giúp lưu lượng tấn công hòa lẫn với truy cập web thông thường, từ đó vượt qua nhiều lớp giám sát mạng truyền thống.

Hạ tầng của botnet Udados được đặt trong Hệ thống tự trị AS214943 (RAILNET) một mạng lưới từng bị ghi nhận là nơi lưu trữ hàng loạt chiến dịch độc hại. Theo các báo cáo tình báo gần đây, RAILNET đã từng chứa hạ tầng của hơn 30 họ phần mềm độc hại khác nhau, bao gồm cả những mối đe dọa lớn như Remcos và Amadey.

Máy chủ C2 trong chiến dịch này được xác định tại địa chỉ 178.16.54[.]87, giao tiếp thông qua đường dẫn /uda/ph.php. Đây là chỉ báo quan trọng giúp các đội ngũ bảo mật giám sát và phát hiện sớm nguy cơ lây nhiễm.

Các chuyên gia khuyến cáo tổ chức cần nhanh chóng chặn kết nối tới hạ tầng C2 đã biết, đồng thời theo dõi các dấu hiệu bất thường như lưu lượng HTTP đi ra tăng đột biến trong thời gian ngắn hành vi thường xuất hiện trước khi botnet phát động tấn công quy mô lớn.(cybersecuritynews)

New Udados Botnet Launches Massive HTTP Flood DDoS Attacks Targeting Tech Sector

A newly identified botnet malware family, dubbed "Udados," has emerged as a significant threat to the Technology and Telecommunications sectors, orchestrating high-volume HTTP flood Distributed Denial-of-Service (DDoS) attacks.

cybersecuritynews.com

cybersecuritynews.com

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview