Duy Linh

Writer

Một chiến dịch tấn công mạng tinh vi đã xuất hiện, nhắm vào các tổ chức thông qua việc giả danh Microsoft Teams. Kẻ tấn công sử dụng phiên bản cập nhật của trình tải phần mềm độc hại Matanbuchus 3.0 như một bước trung gian trước khi triển khai mã độc tống tiền.

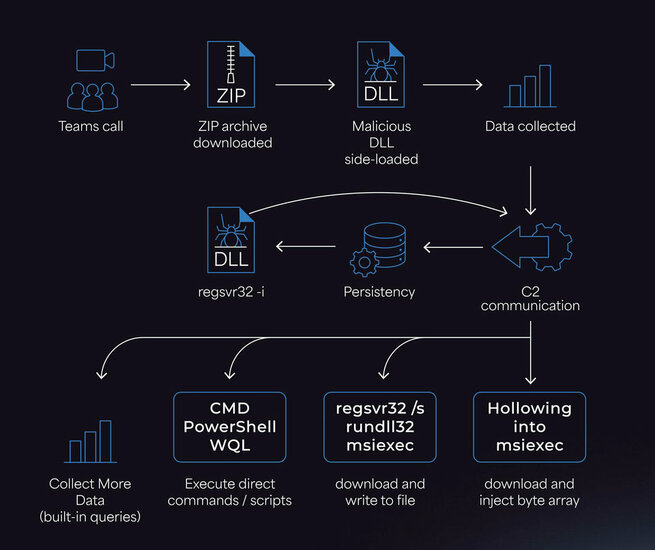

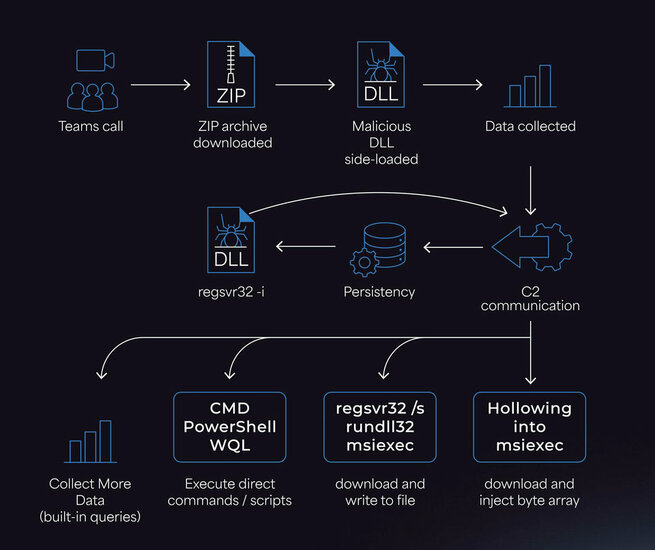

Theo các nhà nghiên cứu tại Morphisec, nhiều trường hợp tấn công bắt đầu bằng các cuộc gọi Teams từ bên ngoài, trong đó kẻ xấu giả làm nhân viên bộ phận hỗ trợ CNTT. Trong quá trình trao đổi, chúng hướng dẫn nạn nhân kích hoạt công cụ Quick Assist và thực thi các lệnh PowerShell, từ đó triển khai mã độc lên hệ thống.

Chuỗi lây nhiễm

Phương pháp này thể hiện sự phát triển mới của tội phạm mạng trong việc tận dụng nền tảng liên lạc quen thuộc, đánh vào tâm lý tin tưởng người dùng để vượt qua các biện pháp phòng vệ thông thường.

Mục tiêu chính của phần mềm này là thiết lập sự xâm nhập ban đầu và hỗ trợ triển khai mã độc thứ cấp, bao gồm ransomware. Bản cập nhật mới sử dụng thuật toán mã hóa Salsa20 256-bit thay vì RC4 cũ, tăng khả năng ẩn mình và duy trì liên lạc với máy chủ chỉ huy.

Trình tải Matanbuchus sử dụng MurmurHash3 để giải quyết API, kết hợp cơ chế duy trì nâng cao như tạo tác vụ theo lịch trình, tiêm mã shell và thao tác COM. Nó tạo mã định danh duy nhất từ số sê-ri ổ đĩa và đăng ký khóa để duy trì sự tồn tại sau mỗi lần khởi động lại hoặc quét diệt virus.

Về mặt kỹ thuật, Matanbuchus có khả năng thu thập thông tin chi tiết về hệ thống bị xâm nhập, bao gồm các phần mềm bảo mật như Windows Defender, CrowdStrike Falcon, SentinelOne, Sophos EDR, Trellix, Cortex XDR, BitDefender GravityZone, ESET Enterprise Inspector và Symantec EDR. Điều này giúp điều chỉnh hành vi để phù hợp với từng môi trường.

Matanbuchus hỗ trợ nhiều kiểu tải trọng như tập tin MSI, DLL, tệp thực thi và mã shell. Nó có thể chạy các lệnh CMD và PowerShell, truy vấn WQL để thu thập thông tin và cài đặt gói MSI với quyền quản trị. Ngoài ra, trình tải còn sử dụng lệnh hệ thống gián tiếp để tránh bị phát hiện bởi phần mềm bảo mật.

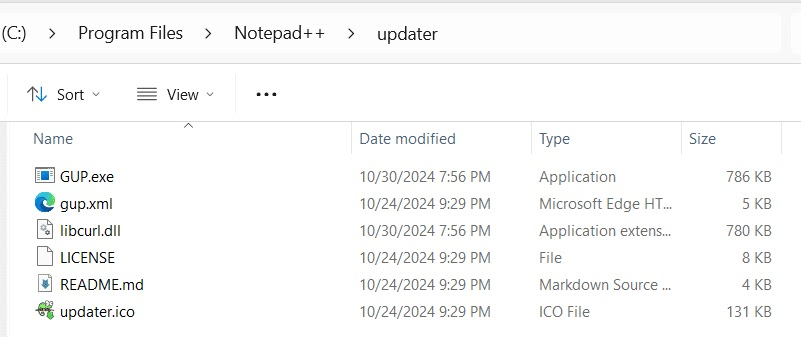

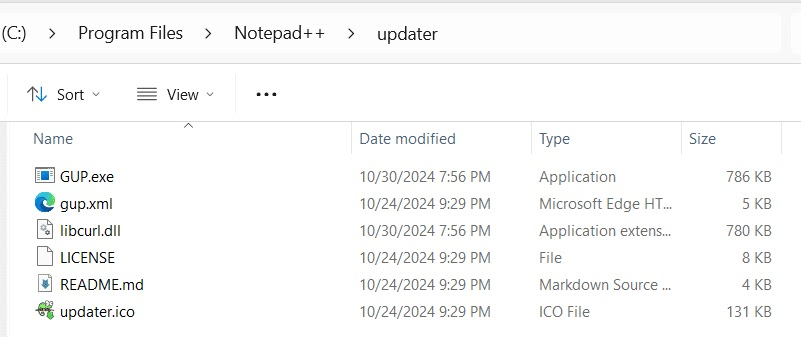

Một phần trong chiến dịch tấn công liên quan đến việc giả mạo tên miền cập nhật của phần mềm Notepad++ (notepad-plus-plu[.]org), nhằm phân phối các gói độc hại chứa DLL cấy phần mềm Matanbuchus. Các gói này có vẻ ngoài hợp pháp, tạo điều kiện cho quá trình xâm nhập bằng các tập lệnh PowerShell tải xuống và thực thi mã độc.

Các chỉ số thỏa hiệp (IOC):

Đọc chi tiết tại đây: https://gbhackers.com/microsoft-teams-exploited/

Theo các nhà nghiên cứu tại Morphisec, nhiều trường hợp tấn công bắt đầu bằng các cuộc gọi Teams từ bên ngoài, trong đó kẻ xấu giả làm nhân viên bộ phận hỗ trợ CNTT. Trong quá trình trao đổi, chúng hướng dẫn nạn nhân kích hoạt công cụ Quick Assist và thực thi các lệnh PowerShell, từ đó triển khai mã độc lên hệ thống.

Chuỗi lây nhiễm

Phương pháp này thể hiện sự phát triển mới của tội phạm mạng trong việc tận dụng nền tảng liên lạc quen thuộc, đánh vào tâm lý tin tưởng người dùng để vượt qua các biện pháp phòng vệ thông thường.

Phần mềm độc hại Matanbuchus 3.0: Vũ khí đa năng trong các cuộc tấn công mạng

Matanbuchus là một nền tảng Malware-as-a-Service (MaaS) xuất hiện từ năm 2021. Phiên bản 3.0 hiện tại được rao bán với giá 10.000 USD (~250 triệu VNĐ) cho biến thể HTTP và 15.000 USD (~375 triệu VNĐ) cho biến thể DNS trên thị trường chợ đen.Mục tiêu chính của phần mềm này là thiết lập sự xâm nhập ban đầu và hỗ trợ triển khai mã độc thứ cấp, bao gồm ransomware. Bản cập nhật mới sử dụng thuật toán mã hóa Salsa20 256-bit thay vì RC4 cũ, tăng khả năng ẩn mình và duy trì liên lạc với máy chủ chỉ huy.

Trình tải Matanbuchus sử dụng MurmurHash3 để giải quyết API, kết hợp cơ chế duy trì nâng cao như tạo tác vụ theo lịch trình, tiêm mã shell và thao tác COM. Nó tạo mã định danh duy nhất từ số sê-ri ổ đĩa và đăng ký khóa để duy trì sự tồn tại sau mỗi lần khởi động lại hoặc quét diệt virus.

Về mặt kỹ thuật, Matanbuchus có khả năng thu thập thông tin chi tiết về hệ thống bị xâm nhập, bao gồm các phần mềm bảo mật như Windows Defender, CrowdStrike Falcon, SentinelOne, Sophos EDR, Trellix, Cortex XDR, BitDefender GravityZone, ESET Enterprise Inspector và Symantec EDR. Điều này giúp điều chỉnh hành vi để phù hợp với từng môi trường.

Matanbuchus hỗ trợ nhiều kiểu tải trọng như tập tin MSI, DLL, tệp thực thi và mã shell. Nó có thể chạy các lệnh CMD và PowerShell, truy vấn WQL để thu thập thông tin và cài đặt gói MSI với quyền quản trị. Ngoài ra, trình tải còn sử dụng lệnh hệ thống gián tiếp để tránh bị phát hiện bởi phần mềm bảo mật.

Một phần trong chiến dịch tấn công liên quan đến việc giả mạo tên miền cập nhật của phần mềm Notepad++ (notepad-plus-plu[.]org), nhằm phân phối các gói độc hại chứa DLL cấy phần mềm Matanbuchus. Các gói này có vẻ ngoài hợp pháp, tạo điều kiện cho quá trình xâm nhập bằng các tập lệnh PowerShell tải xuống và thực thi mã độc.

Các chỉ số thỏa hiệp (IOC):

- 94.159.113[.]33 – fixuplink[.]com [RU] – Máy chủ chỉ huy và điều khiển

- bretux[.]com, nicewk[.]com, emorista[.]org – Tên miền độc hại

- notepad-plus-plu[.]org – Vị trí cập nhật độc hại giả mạo

- da9585d578f367cd6cd4b0e6821e67ff02eab731ae78593ab69674f649514872

- 2ee3a202233625cdcdec9f687d74271ac0f9cb5877c96cf08cf1ae88087bec2e

- 19fb41244558f3a7d469b79b9d91cd7d321b6c82d1660738256ecf39fe3c8421

- 211cea7a5fe12205fee4e72837279409ace663567c5b8c36828a3818aabef456

- 0f41536cd9982a5c1d6993fac8cd5eb4e7f8304627f2019a17e1aa283ac3f47c

Đọc chi tiết tại đây: https://gbhackers.com/microsoft-teams-exploited/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview