Duy Linh

Writer

Từ khi xuất hiện lần đầu vào tháng 9/2024, SafePay đã nhanh chóng trở thành một tổ chức ransomware nguy hiểm, với số lượng nạn nhân tăng vọt từ hơn 20 vào năm 2024 lên hơn 265 chỉ trong vài tháng đầu năm 2025.

Không giống như các nhóm ransomware-as-a-service (RaaS) thường dựa vào chi nhánh để lan truyền và chia lợi nhuận, SafePay hoạt động độc lập, với các nhà phát triển chủ chốt trực tiếp tiến hành các cuộc xâm nhập và tống tiền. Nhờ cách tiếp cận khép kín, SafePay kiểm soát hoàn toàn mọi bước tấn công.

Chiến lược tống tiền kép của nhóm bao gồm mã hóa dữ liệu của nạn nhân bằng thuật toán mạnh và đánh cắp thông tin nhạy cảm. Nếu nạn nhân không trả tiền chuộc bằng tiền điện tử, dữ liệu sẽ bị đe dọa công bố trên trang rò rỉ Dark Web chuyên biệt (DLS).

SafePay sử dụng mã nhị phân dạng mô-đun, có thể cấu hình theo dòng lệnh để mã hóa các ổ đĩa cụ thể, đồng thời có cơ chế tự xóa sau khi hoàn tất nhiệm vụ. Mã độc này còn tích hợp kiểm tra rào cản địa lý, tự động dừng hoạt động trên hệ thống sử dụng tiếng Nga, Ukraina, Armenia, Belarus, và các ngôn ngữ thuộc khối CIS. Điều này cho thấy mục tiêu của nhóm là các quốc gia phát triển, nơi khả năng chi trả tiền chuộc cao hơn.

Thống kê cho thấy Hoa Kỳ bị ảnh hưởng nặng nhất với 103 vụ (chiếm gần 40%), tiếp theo là Đức với 47 vụ. Các quốc gia khác gồm Anh, Úc, Canada, cùng một số nước Mỹ Latinh và châu Á. Các lĩnh vực bị ảnh hưởng chủ yếu gồm sản xuất, công nghệ, giáo dục, dịch vụ, y tế, tài chính, nông nghiệp và vận tải.

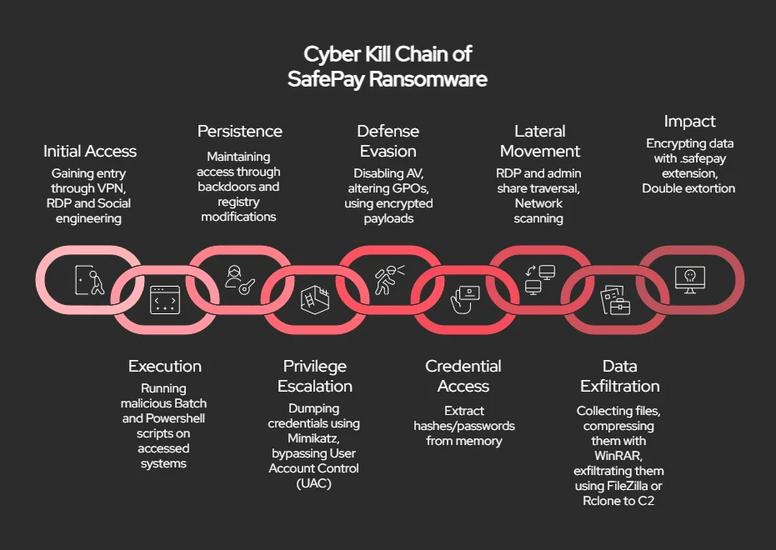

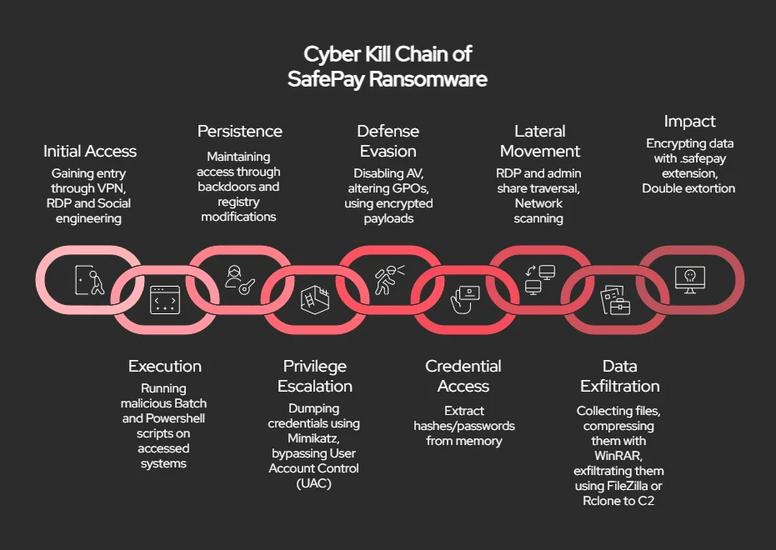

SafePay khai thác thông tin đăng nhập bị đánh cắp từ chợ đen hoặc các chiến dịch đánh cắp thông tin, thường vượt qua xác thực đa yếu tố nhờ tường lửa sai cấu hình hoặc kỹ thuật lừa đảo thời gian thực qua nền tảng như Microsoft Teams. Sau khi xâm nhập, nhóm sử dụng các công cụ hợp pháp như regsvr32, cmd.exe để chạy mã độc, tăng độ bền vững bằng cách cài đặt cửa hậu như QDoor hoặc công cụ điều khiển từ xa như ConnectWise ScreenConnect.

Chúng leo thang đặc quyền bằng công cụ như Mimikatz, vượt qua kiểm soát tài khoản người dùng (UAC), vô hiệu hóa phần mềm diệt virus, thao túng chính sách hệ thống và xóa nhật ký cũng như bản sao lưu. Việc di chuyển ngang sử dụng RDP và chia sẻ quyền quản trị, còn việc trích xuất dữ liệu thực hiện qua FileZilla hoặc Rclone, với dung lượng dữ liệu có thể lên đến hàng gigabyte.

Sau cùng, các tập tin nạn nhân bị mã hóa sẽ mang phần mở rộng .safepay, kèm theo file hướng dẫn readme_safepay.txt yêu cầu truy cập cổng thông tin ẩn trên mạng TON để đàm phán.

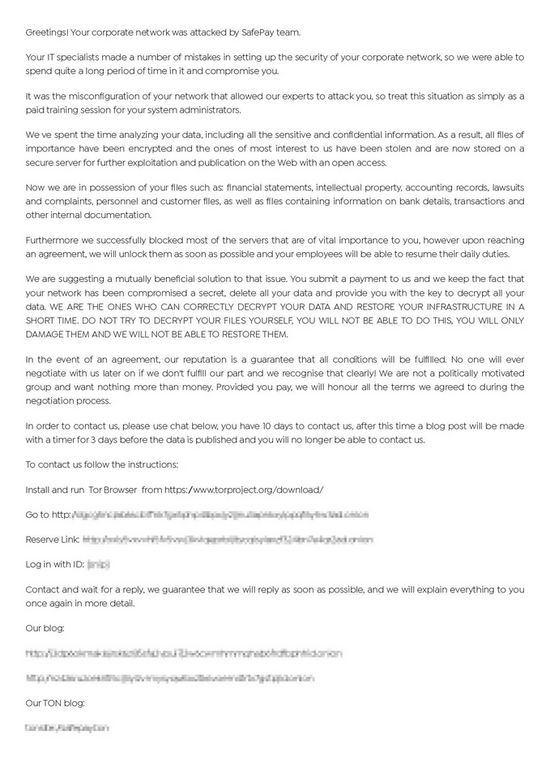

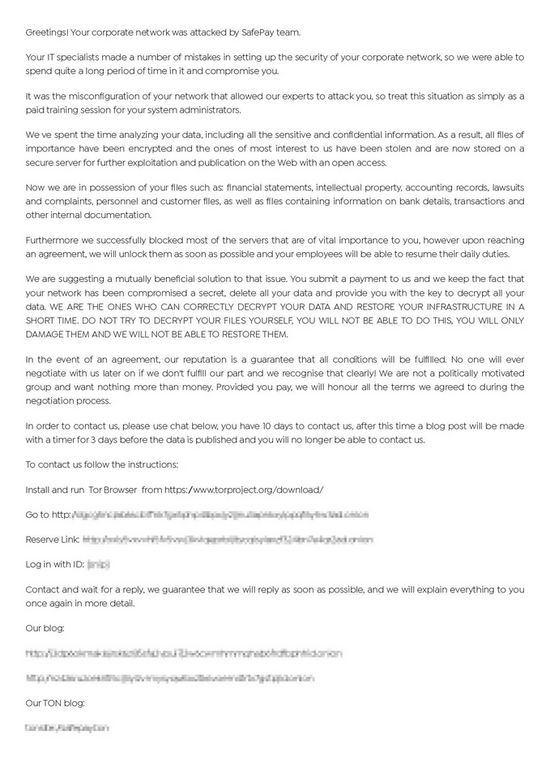

Thông báo tiền chuộc của SafePay Ransomware

Sử dụng giải pháp giám sát và phản ứng điểm cuối (EDR) nhằm phát hiện hành vi bất thường như truy cập vào LSASS hoặc lệnh PowerShell không hợp lệ có thể giúp ngăn chặn kịp thời các hành vi xâm nhập. Ngoài ra, nên giới hạn các công cụ có nguy cơ bị lạm dụng và phát hiện các chỉ dấu ransomware như sửa đổi hàng loạt hoặc truy cập từ xa trái phép.

Duy trì bản sao lưu ngoại tuyến và kiểm tra định kỳ quy trình khôi phục là yếu tố sống còn. Đồng thời, đào tạo nhân viên nhận biết lừa đảo và tiến hành mô phỏng xử lý sự cố sẽ giúp tăng độ phản xạ trong tình huống thật.

SafePay là một minh chứng rõ rệt cho sự phát triển ngày càng tinh vi và tự chủ của ransomware. Khi nhóm này tiếp tục mở rộng mà không cần liên kết, các tổ chức cần chủ động đầu tư vào phòng thủ kỹ thuật và đào tạo để tự bảo vệ trước những rủi ro ngày càng gia tăng. (GBhackers)

Không giống như các nhóm ransomware-as-a-service (RaaS) thường dựa vào chi nhánh để lan truyền và chia lợi nhuận, SafePay hoạt động độc lập, với các nhà phát triển chủ chốt trực tiếp tiến hành các cuộc xâm nhập và tống tiền. Nhờ cách tiếp cận khép kín, SafePay kiểm soát hoàn toàn mọi bước tấn công.

Chiến lược tống tiền kép của nhóm bao gồm mã hóa dữ liệu của nạn nhân bằng thuật toán mạnh và đánh cắp thông tin nhạy cảm. Nếu nạn nhân không trả tiền chuộc bằng tiền điện tử, dữ liệu sẽ bị đe dọa công bố trên trang rò rỉ Dark Web chuyên biệt (DLS).

SafePay sử dụng mã nhị phân dạng mô-đun, có thể cấu hình theo dòng lệnh để mã hóa các ổ đĩa cụ thể, đồng thời có cơ chế tự xóa sau khi hoàn tất nhiệm vụ. Mã độc này còn tích hợp kiểm tra rào cản địa lý, tự động dừng hoạt động trên hệ thống sử dụng tiếng Nga, Ukraina, Armenia, Belarus, và các ngôn ngữ thuộc khối CIS. Điều này cho thấy mục tiêu của nhóm là các quốc gia phát triển, nơi khả năng chi trả tiền chuộc cao hơn.

Thống kê cho thấy Hoa Kỳ bị ảnh hưởng nặng nhất với 103 vụ (chiếm gần 40%), tiếp theo là Đức với 47 vụ. Các quốc gia khác gồm Anh, Úc, Canada, cùng một số nước Mỹ Latinh và châu Á. Các lĩnh vực bị ảnh hưởng chủ yếu gồm sản xuất, công nghệ, giáo dục, dịch vụ, y tế, tài chính, nông nghiệp và vận tải.

SafePay khai thác thông tin đăng nhập bị đánh cắp từ chợ đen hoặc các chiến dịch đánh cắp thông tin, thường vượt qua xác thực đa yếu tố nhờ tường lửa sai cấu hình hoặc kỹ thuật lừa đảo thời gian thực qua nền tảng như Microsoft Teams. Sau khi xâm nhập, nhóm sử dụng các công cụ hợp pháp như regsvr32, cmd.exe để chạy mã độc, tăng độ bền vững bằng cách cài đặt cửa hậu như QDoor hoặc công cụ điều khiển từ xa như ConnectWise ScreenConnect.

Chúng leo thang đặc quyền bằng công cụ như Mimikatz, vượt qua kiểm soát tài khoản người dùng (UAC), vô hiệu hóa phần mềm diệt virus, thao túng chính sách hệ thống và xóa nhật ký cũng như bản sao lưu. Việc di chuyển ngang sử dụng RDP và chia sẻ quyền quản trị, còn việc trích xuất dữ liệu thực hiện qua FileZilla hoặc Rclone, với dung lượng dữ liệu có thể lên đến hàng gigabyte.

Sau cùng, các tập tin nạn nhân bị mã hóa sẽ mang phần mở rộng .safepay, kèm theo file hướng dẫn readme_safepay.txt yêu cầu truy cập cổng thông tin ẩn trên mạng TON để đàm phán.

Thông báo tiền chuộc của SafePay Ransomware

Phòng thủ nhiều lớp và tăng cường khả năng phản ứng sự cố

Để giảm thiểu rủi ro, các tổ chức cần áp dụng chiến lược bảo vệ nhiều lớp, bao gồm kiểm soát truy cập với xác thực đa yếu tố, mật khẩu duy nhất, và kiểm tra tài khoản định kỳ. Việc vá lỗi kịp thời cho VPN, RDP và các dịch vụ lộ diện trên internet là cần thiết.Sử dụng giải pháp giám sát và phản ứng điểm cuối (EDR) nhằm phát hiện hành vi bất thường như truy cập vào LSASS hoặc lệnh PowerShell không hợp lệ có thể giúp ngăn chặn kịp thời các hành vi xâm nhập. Ngoài ra, nên giới hạn các công cụ có nguy cơ bị lạm dụng và phát hiện các chỉ dấu ransomware như sửa đổi hàng loạt hoặc truy cập từ xa trái phép.

Duy trì bản sao lưu ngoại tuyến và kiểm tra định kỳ quy trình khôi phục là yếu tố sống còn. Đồng thời, đào tạo nhân viên nhận biết lừa đảo và tiến hành mô phỏng xử lý sự cố sẽ giúp tăng độ phản xạ trong tình huống thật.

SafePay là một minh chứng rõ rệt cho sự phát triển ngày càng tinh vi và tự chủ của ransomware. Khi nhóm này tiếp tục mở rộng mà không cần liên kết, các tổ chức cần chủ động đầu tư vào phòng thủ kỹ thuật và đào tạo để tự bảo vệ trước những rủi ro ngày càng gia tăng. (GBhackers)

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview