Duy Linh

Writer

Tháng 9 năm 2025, một vụ xâm phạm lớn vào hệ sinh thái NPM đã khiến cộng đồng công nghệ phải chú ý trở lại đến bảo mật email – tuyến phòng thủ quan trọng đầu tiên trong việc ngăn chặn tấn công chuỗi cung ứng.

Kỹ thuật bảo mật email mới ngăn chặn các cuộc tấn công lừa đảo đằng sau vi phạm NPM

Những kẻ tấn công đã chiếm quyền nhiều tài khoản của các nhà phát triển nổi tiếng trên NPM bằng một chiến dịch lừa đảo tinh vi. Chúng chèn mã độc vào 20 gói phổ biến, tổng số lượt tải xuống gần 2,8 tỷ mỗi tuần. Một phân tích mới cho thấy các công nghệ bảo vệ email tiên tiến hoàn toàn có thể ngăn chặn tin nhắn độc hại đầu tiên gây ra vụ việc này.

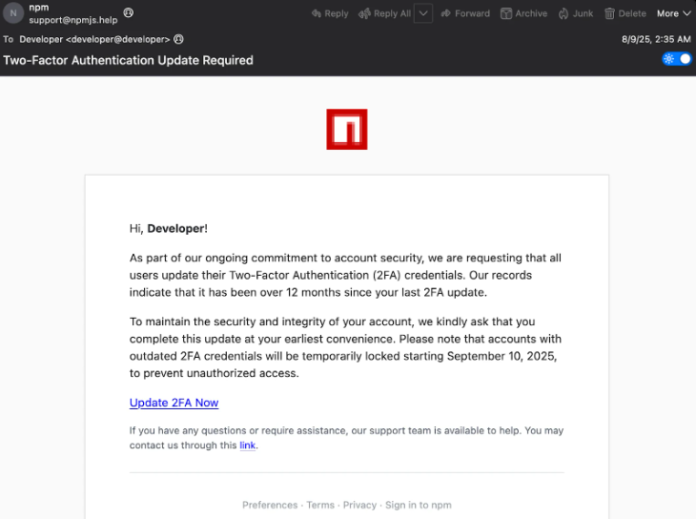

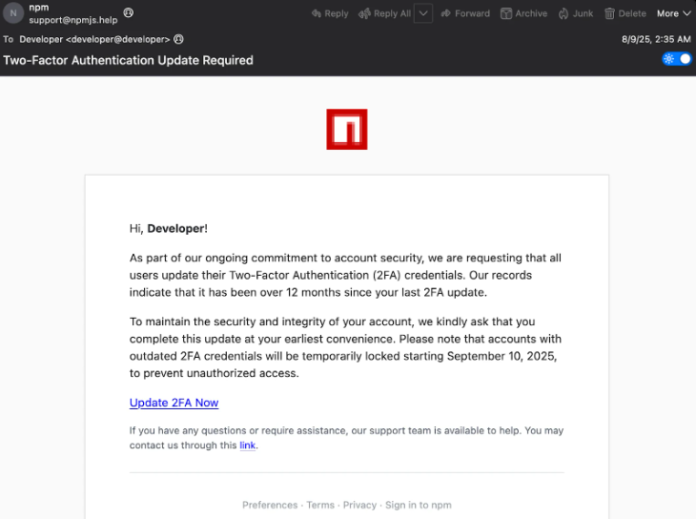

Tin nhắn lừa đảo được ngụy trang dưới dạng bản cập nhật bảo mật.

Vào ngày 8/9/2025, một nhóm tấn công đã giả mạo Bộ phận hỗ trợ NPM và gửi email có tiêu đề “Yêu cầu cập nhật xác thực hai yếu tố” từ địa chỉ giả mạo support@npmjs[.]help. Email cảnh báo tài khoản người nhận có thể bị đình chỉ nếu không cập nhật ngay, tạo cảm giác khẩn cấp khiến nhiều người mắc bẫy.

Nhà phát triển Josh Junon (biệt danh “qix”) cùng ít nhất bốn lập trình viên khác đã nhấp vào liên kết trong email và nhập thông tin đăng nhập vào trang web NPM giả mạo. Kẻ tấn công sau đó dùng quyền truy cập để chèn đoạn mã JavaScript clipper vào 20 gói, cho phép phần mềm độc hại theo dõi hoạt động trình duyệt và thay thế địa chỉ ví tiền điện tử như Bitcoin (BTC), Ethereum (ETH), Solana (SOL), Tron (TRX), Litecoin (LTC) và Bitcoin Cash (BCH).

Người dùng vô tình chuyển tiền đến ví do kẻ tấn công kiểm soát mà không hề hay biết. Nhờ phản ứng nhanh, các gói bị xâm phạm đã được khôi phục về phiên bản an toàn, và các nhà phát triển đã lấy lại quyền truy cập tài khoản.

Lợi thế phát hiện và ý nghĩa bảo mật ngành

Nền tảng Bảo vệ email doanh nghiệp (BEP) của Group-IB đã chứng minh khả năng phát hiện sớm chiến dịch này trước khi email lừa đảo đến được hộp thư người nhận. Dù vượt qua các giao thức xác thực tiêu chuẩn như SPF, DKIM và DMARC, BEP vẫn nhận diện được sự bất thường nhờ phân tích hành vi và phát hiện tên miền giả mạo npmjs.help, vốn không liên quan đến cơ sở hạ tầng chính thức của NPM.

Cơ chế phát hiện tiên tiến của BEP hoạt động theo thời gian thực, phân tích tệp đính kèm, liên kết và hành vi người gửi, kết hợp thông tin tình báo toàn cầu để xác định hoạt động đáng ngờ. Email lừa đảo thể hiện rõ các dấu hiệu của chiến dịch thu thập thông tin đăng nhập: cảnh báo khẩn cấp, liên kết độc hại tùy chỉnh và ngôn ngữ đánh lừa người đọc.

Vụ việc cho thấy yếu tố con người vẫn là mắt xích yếu nhất trong chuỗi bảo mật, ngay cả với hệ sinh thái phát triển phức tạp. Group-IB đã công bố đầy đủ các chỉ số xâm phạm và dữ liệu hạ tầng lừa đảo trên nền tảng Threat Intelligence, giúp các nhóm an ninh mạng phát hiện và phản ứng kịp thời.

Với các gói bị ảnh hưởng đạt gần 2,8 tỷ lượt tải mỗi tuần, quy mô tác động vượt xa phạm vi vài tài khoản bị đánh cắp. Để giảm thiểu rủi ro tương tự, các tổ chức cần triển khai bảo mật email nhiều lớp, kết hợp xác minh giao thức, phân tích hành vi, kiểm tra uy tín tên miền và tích hợp dữ liệu tình báo mối đe dọa. Trong bối cảnh tấn công chuỗi cung ứng ngày càng tinh vi, bảo mật email vẫn là giải pháp phòng thủ hiệu quả nhất và tiết kiệm chi phí nhất hiện nay.

Đọc chi tiết tại đây: https://gbhackers.com/email-security-technique/

Kỹ thuật bảo mật email mới ngăn chặn các cuộc tấn công lừa đảo đằng sau vi phạm NPM

Những kẻ tấn công đã chiếm quyền nhiều tài khoản của các nhà phát triển nổi tiếng trên NPM bằng một chiến dịch lừa đảo tinh vi. Chúng chèn mã độc vào 20 gói phổ biến, tổng số lượt tải xuống gần 2,8 tỷ mỗi tuần. Một phân tích mới cho thấy các công nghệ bảo vệ email tiên tiến hoàn toàn có thể ngăn chặn tin nhắn độc hại đầu tiên gây ra vụ việc này.

Tin nhắn lừa đảo được ngụy trang dưới dạng bản cập nhật bảo mật.

Vào ngày 8/9/2025, một nhóm tấn công đã giả mạo Bộ phận hỗ trợ NPM và gửi email có tiêu đề “Yêu cầu cập nhật xác thực hai yếu tố” từ địa chỉ giả mạo support@npmjs[.]help. Email cảnh báo tài khoản người nhận có thể bị đình chỉ nếu không cập nhật ngay, tạo cảm giác khẩn cấp khiến nhiều người mắc bẫy.

Nhà phát triển Josh Junon (biệt danh “qix”) cùng ít nhất bốn lập trình viên khác đã nhấp vào liên kết trong email và nhập thông tin đăng nhập vào trang web NPM giả mạo. Kẻ tấn công sau đó dùng quyền truy cập để chèn đoạn mã JavaScript clipper vào 20 gói, cho phép phần mềm độc hại theo dõi hoạt động trình duyệt và thay thế địa chỉ ví tiền điện tử như Bitcoin (BTC), Ethereum (ETH), Solana (SOL), Tron (TRX), Litecoin (LTC) và Bitcoin Cash (BCH).

Người dùng vô tình chuyển tiền đến ví do kẻ tấn công kiểm soát mà không hề hay biết. Nhờ phản ứng nhanh, các gói bị xâm phạm đã được khôi phục về phiên bản an toàn, và các nhà phát triển đã lấy lại quyền truy cập tài khoản.

Lợi thế phát hiện và ý nghĩa bảo mật ngành

Nền tảng Bảo vệ email doanh nghiệp (BEP) của Group-IB đã chứng minh khả năng phát hiện sớm chiến dịch này trước khi email lừa đảo đến được hộp thư người nhận. Dù vượt qua các giao thức xác thực tiêu chuẩn như SPF, DKIM và DMARC, BEP vẫn nhận diện được sự bất thường nhờ phân tích hành vi và phát hiện tên miền giả mạo npmjs.help, vốn không liên quan đến cơ sở hạ tầng chính thức của NPM.

Cơ chế phát hiện tiên tiến của BEP hoạt động theo thời gian thực, phân tích tệp đính kèm, liên kết và hành vi người gửi, kết hợp thông tin tình báo toàn cầu để xác định hoạt động đáng ngờ. Email lừa đảo thể hiện rõ các dấu hiệu của chiến dịch thu thập thông tin đăng nhập: cảnh báo khẩn cấp, liên kết độc hại tùy chỉnh và ngôn ngữ đánh lừa người đọc.

Vụ việc cho thấy yếu tố con người vẫn là mắt xích yếu nhất trong chuỗi bảo mật, ngay cả với hệ sinh thái phát triển phức tạp. Group-IB đã công bố đầy đủ các chỉ số xâm phạm và dữ liệu hạ tầng lừa đảo trên nền tảng Threat Intelligence, giúp các nhóm an ninh mạng phát hiện và phản ứng kịp thời.

Với các gói bị ảnh hưởng đạt gần 2,8 tỷ lượt tải mỗi tuần, quy mô tác động vượt xa phạm vi vài tài khoản bị đánh cắp. Để giảm thiểu rủi ro tương tự, các tổ chức cần triển khai bảo mật email nhiều lớp, kết hợp xác minh giao thức, phân tích hành vi, kiểm tra uy tín tên miền và tích hợp dữ liệu tình báo mối đe dọa. Trong bối cảnh tấn công chuỗi cung ứng ngày càng tinh vi, bảo mật email vẫn là giải pháp phòng thủ hiệu quả nhất và tiết kiệm chi phí nhất hiện nay.

Đọc chi tiết tại đây: https://gbhackers.com/email-security-technique/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview