Nguyễn Tiến Đạt

Intern Writer

Các chuyên gia an ninh mạng vừa phát hiện hai chiến dịch tấn công mạng tinh vi nhắm trực tiếp vào các cơ quan chính phủ Ấn Độ, được cho là có liên hệ với các nhóm tin tặc hoạt động từ Pakistan. Những chiến dịch này cho thấy mức độ ngày càng phức tạp của hoạt động gián điệp mạng tại khu vực Nam Á.

Theo báo cáo của Zscaler ThreatLabz, hai chiến dịch được đặt tên là Gopher Strike và Sheet Attack, được phát hiện lần đầu vào tháng 9 năm 2025. Mặc dù có một số điểm tương đồng với nhóm APT36 vốn được cho là có liên hệ với Pakistan, các nhà nghiên cứu đánh giá rằng đây có thể là một nhóm nhỏ mới hoặc một nhánh hoạt động song song, với độ tin cậy ở mức trung bình.

Chiến dịch Sheet Attack nổi bật ở việc lạm dụng các dịch vụ hợp pháp như Google Sheets, Firebase và email để làm máy chủ điều khiển từ xa (C2). Việc sử dụng các nền tảng quen thuộc giúp kẻ tấn công dễ dàng ẩn mình trong lưu lượng truy cập bình thường, qua đó né tránh các hệ thống giám sát truyền thống.

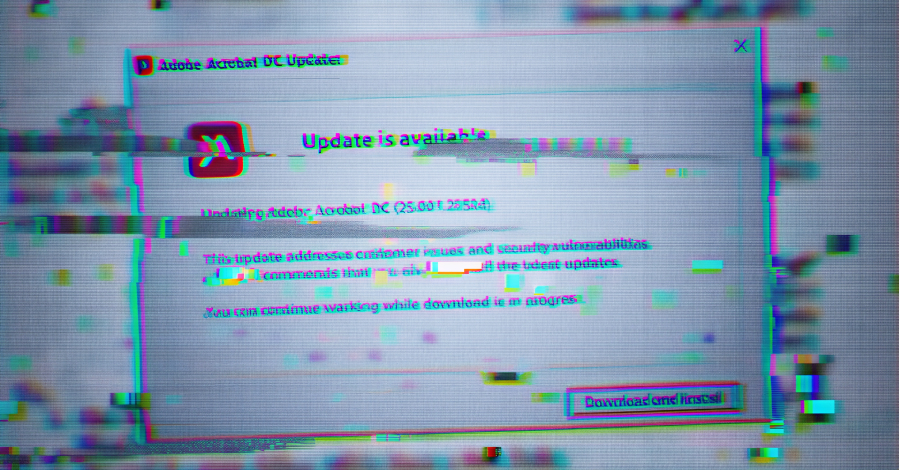

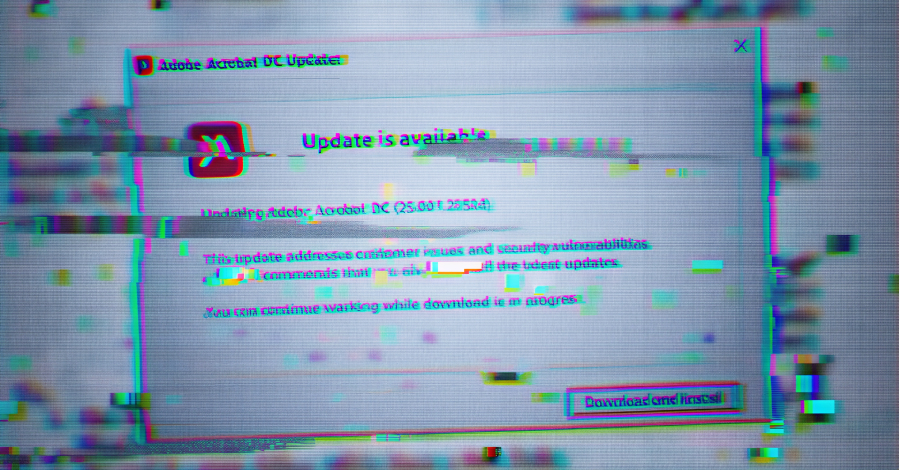

Trong khi đó, Gopher Strike được triển khai thông qua email lừa đảo chứa các tệp PDF độc hại. Các tài liệu này hiển thị hình ảnh bị làm mờ và phủ lên một cửa sổ bật lên giả mạo, yêu cầu người dùng tải về “bản cập nhật Adobe Acrobat Reader DC”. Khi nạn nhân nhấp vào nút tải xuống, hệ thống sẽ chỉ phát tán tệp ISO độc hại nếu phát hiện địa chỉ IP tại Ấn Độ và môi trường Windows hợp lệ, nhằm tránh bị các công cụ phân tích tự động phát hiện.

Bên trong tệp ISO là một trình tải mã độc viết bằng Golang có tên GOGITTER. Mã độc này tạo và duy trì một tập lệnh VBScript để liên tục liên lạc với máy chủ điều khiển từ xa. Sau đó, nó tải thêm các thành phần khác từ kho GitHub riêng tư, bao gồm GITSHELLPAD – một cửa hậu nhẹ cho phép tin tặc thực thi lệnh, tải và đánh cắp dữ liệu từ hệ thống bị xâm nhập.

Đáng chú ý, kẻ tấn công còn sử dụng các kỹ thuật né tránh tiên tiến như làm phình kích thước mã độc lên tới gần 1 GB bằng dữ liệu rác để vượt qua phần mềm diệt virus, đồng thời chỉ kích hoạt trên các máy có tên máy chủ trùng khớp với danh sách mục tiêu được mã hóa sẵn.

Theo Zscaler, các chiến dịch này cho thấy xu hướng gia tăng sử dụng nền tảng hợp pháp, mã độc Golang và hạ tầng linh hoạt như GitHub để phục vụ hoạt động gián điệp mạng. Điều này đặt ra thách thức lớn cho các cơ quan chính phủ và tổ chức quan trọng, đặc biệt trong bối cảnh căng thẳng địa chính trị ngày càng gia tăng.

Các chuyên gia khuyến cáo các tổ chức cần tăng cường giám sát email, kiểm soát chặt chẽ việc tải xuống tệp đính kèm, đồng thời triển khai các giải pháp phát hiện mối đe dọa nâng cao để đối phó với những chiến dịch tấn công ngày càng tinh vi như trên.

Theo báo cáo của Zscaler ThreatLabz, hai chiến dịch được đặt tên là Gopher Strike và Sheet Attack, được phát hiện lần đầu vào tháng 9 năm 2025. Mặc dù có một số điểm tương đồng với nhóm APT36 vốn được cho là có liên hệ với Pakistan, các nhà nghiên cứu đánh giá rằng đây có thể là một nhóm nhỏ mới hoặc một nhánh hoạt động song song, với độ tin cậy ở mức trung bình.

Chiến dịch Sheet Attack nổi bật ở việc lạm dụng các dịch vụ hợp pháp như Google Sheets, Firebase và email để làm máy chủ điều khiển từ xa (C2). Việc sử dụng các nền tảng quen thuộc giúp kẻ tấn công dễ dàng ẩn mình trong lưu lượng truy cập bình thường, qua đó né tránh các hệ thống giám sát truyền thống.

Trong khi đó, Gopher Strike được triển khai thông qua email lừa đảo chứa các tệp PDF độc hại. Các tài liệu này hiển thị hình ảnh bị làm mờ và phủ lên một cửa sổ bật lên giả mạo, yêu cầu người dùng tải về “bản cập nhật Adobe Acrobat Reader DC”. Khi nạn nhân nhấp vào nút tải xuống, hệ thống sẽ chỉ phát tán tệp ISO độc hại nếu phát hiện địa chỉ IP tại Ấn Độ và môi trường Windows hợp lệ, nhằm tránh bị các công cụ phân tích tự động phát hiện.

Bên trong tệp ISO là một trình tải mã độc viết bằng Golang có tên GOGITTER. Mã độc này tạo và duy trì một tập lệnh VBScript để liên tục liên lạc với máy chủ điều khiển từ xa. Sau đó, nó tải thêm các thành phần khác từ kho GitHub riêng tư, bao gồm GITSHELLPAD – một cửa hậu nhẹ cho phép tin tặc thực thi lệnh, tải và đánh cắp dữ liệu từ hệ thống bị xâm nhập.

Đáng chú ý, kẻ tấn công còn sử dụng các kỹ thuật né tránh tiên tiến như làm phình kích thước mã độc lên tới gần 1 GB bằng dữ liệu rác để vượt qua phần mềm diệt virus, đồng thời chỉ kích hoạt trên các máy có tên máy chủ trùng khớp với danh sách mục tiêu được mã hóa sẵn.

Theo Zscaler, các chiến dịch này cho thấy xu hướng gia tăng sử dụng nền tảng hợp pháp, mã độc Golang và hạ tầng linh hoạt như GitHub để phục vụ hoạt động gián điệp mạng. Điều này đặt ra thách thức lớn cho các cơ quan chính phủ và tổ chức quan trọng, đặc biệt trong bối cảnh căng thẳng địa chính trị ngày càng gia tăng.

Các chuyên gia khuyến cáo các tổ chức cần tăng cường giám sát email, kiểm soát chặt chẽ việc tải xuống tệp đính kèm, đồng thời triển khai các giải pháp phát hiện mối đe dọa nâng cao để đối phó với những chiến dịch tấn công ngày càng tinh vi như trên.

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview